Ha a hálózatunkat nem védjük tűzfallal, a gonosz crackerek betörnek, a vírusok...

Ha a hálózatunkat nem védjük tűzfallal, a gonosz crackerek betörnek, a vírusok, trójai programok elárasztanak minket, a korrupt alkalmazottak pedig ellopják és kiküldik az összes fontos adatunkat. Ez is köztudott, és egy magára valamit is adó internetező legalább egy tűzfalat és persze víruskeresőt is használ. A szabályzatok, előírások pedig megkövetelik, hogy a cég, a szervezet saját hálózatát tűzfallal, víruskeresővel, behatolás-érzékelővel (IDS) védje. Viszont ilyen titkosítás mellett hogyan tudja ellenőrizni a hálózati forgalmat a tűzfal? Mi veszi észre, ha a titkosított kommunikációban vírusok jönnek, ha tiltott weboldalakat látogatunk meg, ha kiküldjük a konkurenciának az ügyfelek összes adatát, vagy ha éppen egy cracker „készül betörni " a szerverünkre? Ha a forgalom egyszer titkosított, akkor egy normál tűzfal vagy víruskereső számára nincs sok esély. Joggal kérdezheti bárki, hogy most akkor hagyjam a titkosítást, vagy inkább dobjam ki a tűzfalamat, hiszen úgy sem ér sokat.

Modern netmese

Következzen most egy modern „netmese" Alice-ról, Bobról és Malloryról, amelyből kiderül, hogy Mallory nem is olyan rossz fiú, mint amilyennek eddig gondoltuk, és amelyben talán megoldást lelhetünk kedvenc tűzfalaink kiszolgáltatott helyzetére.

A kérdés tisztázásához először is nézzük meg, mit várhatunk el a tűzfalaktól. Sokan mint csodaszerre tekintenek a tűzfalra, ami, mint egy védelmező hős, megóv minket az interneten ránk leselkedő veszélyektől. Ha van tűzfalam, nincs mitől tartanom. Sajnos a helyzet nem ilyen egyszerű. A legbiztosabb, ha úgy tekintünk a tűzfalakra, mint hálózati hozzáférés-vezérlési eszközökre, amelyek az informatikai biztonsági szabályzat határvédelemre vonatkozó részét betartatják. Azaz a megadott keretek között ellenőrzik a forgalmat, és ha egy kommunikáció engedélyezett, akkor azt átengedik, minden mást - legalábbis optimális esetben - pedig tiltanak. Természetesen a különböző tűzfalak más-más módon ellenőrzik a forgalmat, ennek áttekintéséhez vegyük alapul a hagyományos határátkelőket, és nézzük meg, hogy milyen módon ellenőrzik a forgalmat az egyes tűzfal típusú határőrök.

Kamionok, szállítmányok

Az egyszerűség kedvéért tekintsük csak a kamionforgalmat, ezek egyébként is hasonlítanak az informatikai hálózatokhoz. Van a kamion sofőrje, aki tekinthető a hálózati csomag fejlécének, ami tartalmazza a szállítmánnyal kapcsolatos információkat, mit, honnan és hova visz a fuvar. A konténer pedig felfogható, mint a csomag adatrésze. Elsőként figyeljük meg, hogyan ellenőrzi a csomagszűrő típusú határőr ezt a „kamionkapcsolt" forgalmat! A határőr csak a fejléccel foglalkozik, azaz elkéri a fuvarlevelet a sofőrtől. A példánkban legyen a szállítmány turmixgép Budapestről Bukarestbe. Ha a határőr listája alapján lehet Budapestről Bukarestbe turmixgépet szállítani, akkor átengedi a kamiont, egyébként visszafordítja. A csomagszűrő határőr nem nagyon néz bele konténerbe, az akár tele is lehetne kokainnal. Ezzel szemben az alkalmazás-szintű (proxy) határőrből nagyon sok van, mindegyikük egy-egy árura specializálódott. Az előző példánál maradva, a turmixgépekhez egy turmixgép-ellenőrző határőrre van szükség, aki átpakolja az összes turmixgépet az egyik konténerből a másikba, és csak az átpakolt konténer folytathatja az útját. Természetesen ha a turmixgépek helyett kokainnal van tele a konténer, azt a turmixgép-ellenőrző határőr nem tudja átpakolni, azaz a kokain nem jut át a határon. (Itt a lényeg nem a kokain kiszűrésén volt, hanem a turmixgép átpakolásán, és mivel a kokain nem turmixgép, ezért az nem került át a másik konténerbe. Nyilván nemcsak a kokain, de az egyébként ártatlanabb habverőgép sem jutott volna át.)

A harmadik, IDS/IPS (behatolás-érzékelő) típusú határőr sokkal közelebb áll a megszokott, humán határőrökhöz Az alapvető ellenőrzések mellett van egy listája az ismert támadásokról, mondhatni a szokásos kokaincsempészési módszerekről. Azaz az áthaladó kamionoknál megnézi, hogy nem csempésznek-e kokaint valamelyik ismert helyen, például a duplafalu üzemanyagtankban.

Diplomata küldemények

A további szűrési, ellenőrzési funkciók is végig követhetőek, mint például a vírusszűrés, amihez a határőrök hőkamerát használhatnak, vagy a felhasználók hitelesítése, ami akár a vízumkényszernek is tekinthető. Ugyanakkor a problémák is hasonlóak. A titkosítási problémánknál maradva merül fel a kérdés, hogy mit is kezdhet bármelyik típusú határőrünk a titkosított forgalommal, ami számára a diplomata küldeményekhez hasonlatos. Nincs lehetősége belenézni, így nem tudja ellenőrizni, hogy nincs-e tele kokainnal, vagy más illegális holmival. Hasonlóan a tűzfalak is csak annyit érzékelnek, hogy valami - számukra ellenőrizhetetlen - forgalom halad át. Mivel a tűzfal elsődleges feladata a forgalom ellenőrzése és szűrése, így ebben az esetben csak a teljes átengedés, illetve a teljes tiltás lehetősége marad. (Természetesen a honnan-hová információ rendelkezésre áll, de sok esetben csak ez alapján nem lehet dönteni.) Sok vírus, trójai program használja ki, hogy az internet irányában a 443/TCP, azaz a HTTPS port a tűzfalakon általában nyitva van, azaz teljes sebességgel - különösebb trükközés nélkül - lehet kommunikálni, adatokat ki-/bejuttatni. (Az akciófilmekben szereplő kémek is előszeretettel küldik át a megszerzett információt diplomáciai küldeménybe rejtve.) A hozzáférés-vezérlés szemszögéből az ilyen kommunikációs csatornákat nevezzük teljes sebességű „covert-channelnek”, és ahol lehet, próbáljuk minimalizálni.

Látható tehát, hogy a tűzfalak önmagukban nem képesek megoldani ezt a problémát, ezért kicsit tágabb körben kell keresni a megoldást.

Alice és társai

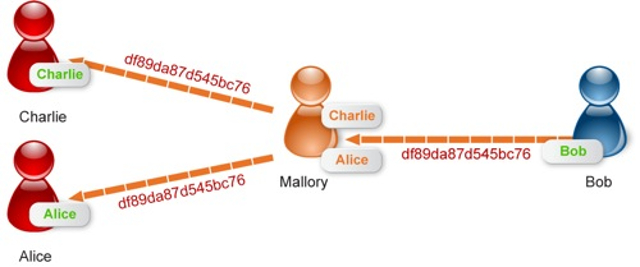

A titkosítást a szakkönyvek általában Alice, Bob és pár további karakter főszereplésével mutatják be, ez személyesebb és könnyebben megjegyezhető, mint ha A, B és C kommunikációjáról beszélnénk. Az alapszituáció szerint Alice üzenetet akar küldeni Bobnak, de azt Eve (Eavesdropper) lehallgatja, ezért Alice-nak titkosítania kell a kommunikációt. A titkosításhoz szükséges, hogy a felek megbízhatóan tudják hitelesíteni egymást, különben előfordulhat, hogy ugyan titkosítva, de nem a megfelelő személynek küldik az üzenetet. A hitelesítéshez rendszerint egy megbízható harmadik személyt (Trent) választanak, aki Alice és Bob számára is kiállít egy-egy tanúsítványt. A tanúsítvány (certificate) segítségével hitelesíthetik egymást, és ez alapján tudnak titkosítva kommunikálni. Itt jön a képbe az eredeti történet szerint Mallory, aki Alice és Bob közé „beékelődve", Alice felé Bobnak, Bob felé Alice-nak adja ki magát. Ezt a támadást nevezzük Man In The Middle Attack-nak, avagy rövidítve egyszerűen csak MITM-nak. A támadás majdnem tökéletese, csakhogy a Mallory által használt tanúsítvány nem egyezik meg Alice és Bob eredeti tanúsítványával, mivel a Mallory által használtakat nem Trent állította ki. Azaz mind Alice, mind Bob, megfelelő körültekintéssel észreveheti, hogy a tanúsítvány nem „eredeti", azaz lehetséges, hogy nem is közvetlenül egymással kommunikálnak, hanem Malloryval. Így Mallory a rossz fiú lebukik, a jó győz és a gonosz megbűnhődik.

A kedves olvasó viszont már nyilván elég bátor ahhoz, hogy megkérdőjelezze a mese alapszituációját és nézőpontot váltson. Mi van - tegyük fel a kérdést - ha nem is Alice a pozitív szereplő, hanem Mallory? Lehet, hogy Mallory nem önös érdekből akart belehallgatni a kommunikációba, hanem csak ellenőrizni akarta, hogy Alice nem küld-e egy vírussal fertőzött levelet a mit sem sejtő Bobnak? Amennyiben tényleg ez a helyzet, akkor a gonosz győzött és a jó elbukott.

A jó és a gonosz

Nézzük meg még egyszer a helyzetet kicsit más oldalról is, hátha található valamilyen megoldás, amivel a jó legyőzheti a gonoszt. Ha Mallory a jó fiú, azaz a mi tűzfalunk, ami védi a szervereinket, akkor akár oda is adhatnánk a szerver privát kulcsát és tanúsítványát Mallorynak, így Alice nem veszi észre a cserét, és Mallory képes visszafejteni és ellenőrizni a kommunikációt. Ha pedig ellenőrizni tudja, akkor ki is tudja szűrni a vírussal fertőzött levelet. Lehet, hogy mégis van remény és a gonosz terve meghiúsul? Reménykedjünk, de ha egyszer már az eretnekség útjára léptünk, akkor nincs megállás, menjünk rajta tovább. Mi lenne, ha megmondanánk Bobnak, hogy mostantól Mallory is állíthat ki tanúsítványokat, amelyeket tekintsen megbízhatónak. Így ha legközelebb Bob akarna bárkivel is kommunikálni, például Charlie-val, akkor Mallory gyorsan kiállít a saját maga számára egy tanúsítványt Charlie nevére és azzal hitelesíti magát Bob felé, így ellenőrizheti, hogy Charlie nem küld-e trójai programokat a válaszában, vagy Bob nem akarja-e kiküldeni az ügyfelek adatait Charlie-nak.

Ha most összehozzuk a határőreinket Malloryval, lehet, hogy megoldást találunk a problémánkra?

A Mallory által használt MITM támadást akár a saját hasznunkra is fordíthatjuk, nem mint a rossz eszközét, hanem mint egy technológiát, amivel ellenőrizni tudjuk a titkosított forgalmakat a tűzfalon. A lényeges különbség, hogy ebben az esetben a tűzfalat egy megbízható eszköznek tekintjük, amiben a klienseink megbíznak, ezáltal a MITM technika használatakor, a tűzfal által kiállított tanúsítványok a kliensek számára hitelesek lesznek. A tűzfal pedig továbbra is ellenőrizheti a szerverek tanúsítványát a már megszokott módon, sőt az embereknél sokkal megbízhatóbban. Ha pedig a szervereink előtt akarjuk szűrni a forgalmat, akkor még egyszerűbb a helyzet, hiszen a szerverünk tanúsítványát és a hozzá tartozó privát kulcsot felmásolhatjuk a tűzfalunkra, így a bejövő titkosított forgalom is ellenőrizhetővé válik.

Ha további érdekességeket is megszeretne tudni az IT-biztonság világából, keresse az újságárusoknál Business IT 2009 kiadványunkat, vagy rendelje meg a www.hvgplusz.hu weboldalon.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!