Nemrégiben hírt adtunk egy új vírusról, amelyet sokan a veszélyes Stuxnethez hasonlítottak.

Nemrégiben hírt adtunk egy új vírusról, amelyet sokan a veszélyes Stuxnethez hasonlítottak. Azóta a Symantec is megerősítette, hogy az új kártevő célja, hogy intelligens adatokat és eszközöket gyűjtsön olyan szervezetektől, mint amilyenek például az ipari létesítmények, annak érdekében, hogy megkönnyítsen egy jövőbeli támadás levezetését egy harmadik fél ellen. A támadók olyan információkat keresnek, mint például a tervezési dokumentumok, amelyek segítik őket egy támadás megtervezésében különböző iparágakban, beleértve az ipari ellenőrző létesítményeket.

A BME CrySys Adat- és Rendszerbiztonság Laboratórium munkatársai fedezték fel az eredeti Duqu binárisokat, és azóta a Duqu továbbterjedési kódját is meghatározták. A telepítőfájl, mint kiderült, egy Microsoft Word dokumentum (DOC), amely egy korábban ismeretlen kernel sebezhetőséget használ ki, amely lehetővé teszi a kódfuttatást. A Symantec felvette a kapcsolatot a Microsofttal a sebezhetőséggel kapcsolatban, így a szervezet jelenleg is dolgozik a javításon.

A felfedezés óta a következő új fejleményeket leplezték le:

- Egy javítatlan nulladik napi biztonsági rést kihasználva egy Microsoft Word dokumentumon keresztül telepítik a Duqut.

- A támadók el tudják rejteni a Duqut számítógépes rendszerek biztonsági zónáiban, és irányítani tudják ezeket egyenrangú hálózatként (peer-to-peer) működő irányító (command-and-control) protokollon keresztül.

- Hat szervezet számolt be fertőzésekről nyolc országban (Franciaország, Hollandia, Svájc, Ukrajna, India, Irán, Szudán és Vietnám).

- Egy új command-and-control irányító szervert fedeztek fel Belgiumban (77.241.93.160), és leállították.

A Symantec STAR szervezete (Security Technology and Response) továbbra is vizsgálja a Duqu fenyegetést, és további frissítésekkel szolgál, amint azok a rendelkezésre állnak.

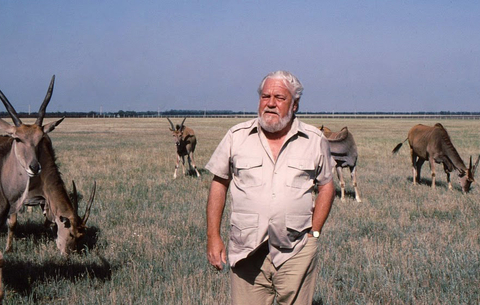

Gombás László, a Symantec magyarországi szakértője a következőket javasolja

a szervezetek, valamint a magánszemélyek részére, hogy megelőzzék a támadást:

- Ne nyissunk meg kéretlen csatolmányokat.

- Használjunk adatvesztés elleni védelmet, hogy megelőzzük a bizalmas adatok elvesztését.

- Ügyeljünk arra, hogy a végpontvédelmi biztonsági termékek mindig frissítve legyenek.

- Használjunk eszközfelügyeletet (device controll), hogy megakadályozzuk a cserélhető eszközök jogosulatlan használatát a hálózaton belül.

- Vizsgáljuk felül a kritikus rendszerek beállítását, és védjük azokat az adatokat, amelyek kulcsfontosságú szellemi tulajdont tartalmaznak, hogy megakadályozzuk ezek jogosulatlan használatát.

- Alkalmazzunk biztonsági esemény- és incidens-napló feldolgozó rendszereket (SIEM) vagy felügyelt biztonsági szolgáltatásokat (MSS).

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!