Népszerű szoftvernek álcázza magát, majd egy hónapig csendben sunyít a számítógépen egy kártevő, amelyik ezután sok pénzt termel – no persze nem a fertőzött gép tulajdonosának.

Ingyenes letöltési oldalakon, népszerű szoftverek hamis verzióiba rejtve terjesztenek kriptobányász malware-t. A kártevő egy hónapig vár a fertőzött gépen, s csak azután kezd „dolgozni”, ami igencsak megnehezíti az észlelését.

A Nitrokod nevű török malware-kampány már 2019 óta aktív, és számos windowsos PC-t fertőzött már meg szerte a világon – figyelmeztetnek a CheckPoint biztonsági kutatói. A kártevő ugyan nem lop személyes adatokat, viszont egy idő után serény kriptovaluta-bányászatba kezd, kihasználva a gép számítási teljesítményét. A támadás áldozata természetesen egy fillért sem lát a kriptovalutából, a pénz a rosszindulatú program üzemeltetőjénél landol, aki a szakértők szerint valószínűleg fertőzött eszközök óriási hálózatát kezeli. Így a kriptobányászat neki egyetlen fillérjébe sem kerül.

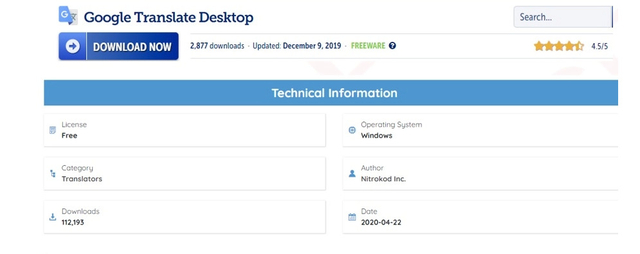

A szakemberek arra is felhívták a figyelmet, hogy a Nitrokod ingyenes szoftverletöltő oldalakon keresztül kerül terjesztésre, amelyek könnyen megtalálhatók a keresőmotorok segítségével. A letöltött szoftverek népszerű webalkalmazások asztali verzióinak adják ki magukat, bár valójában nincs is ilyen asztali verzió. Példaként a Google Fordítót említik a kutatók.

A fertőzési folyamat egyébként nem egyik napról a másikra történik, és igencsak agyafúrt – magyarázza a ZDNet. Tulajdonképpen akkor kezdődik, amikor az alkalmazást letöltik egy webes telepítőn keresztül, amely viszont letölti és lefuttat egy .exe telepítőt, amely információkat küld vissza a támadónak. Öt nappal ezután a folyamat következő szakasza egy droppert szállít, amely figyeli a gép újraindítását, és a negyedik ilyen után egy másik telepítőt bont ki egy titkosított RAR fájlból. Ez a többlépcsős megközelítés segít elkerülni a rosszindulatú program észlelését a biztonsági kutatók által felállított sandboxokban.

Ezután a kártevő eltávolítja az előző szakaszok bizonyítékait a naplófájlokból, hogy elkerülje a telepítés nyomon követését, és beállít egy ütemezett feladatot, amely 15 nap elteltével aktiválódik. Ekkor egy másik titkosított RAR fájl is letöltésre kerül, amely egy másik droppert szállít, amely viszont egy másik droppert küld egy titkosított fájlból, és végrehajtja az eredeti célt, a kriptobányász kártevő telepítését a fertőzött PC-re, egy hónappal a kezdeti szoftverletöltés után, amikor arról a programról már mindenki megfeledkezett.

A CheckPoint szakemberei azt javasolják, hogy aki letöltött ilyen alkalmazást, haladéktalanul törölje, és távolítsa el a rosszindulatú fájlokat. Annak elkerülése érdekében, hogy áldozatul essen ennek és más trójai szoftverletöltéseknek, csak megbízható webhelyekről töltsön le legális szoftvereket.

A kutatók még azt is megjegyzik, hogy bár az ilyen kriptobányász programok még mindig a rosszindulatú programok legkevésbé károsító formái közé tartoznak, az áldozatul esést továbbra is kockázatnak kell tekinteni. Különösen azért, mert ugyanazokat a módszereket, amelyeket a telepítéskor használtak, kihasználhatják a rosszindulatú programok más, kártékonyabb formáinak telepítésére is, beleértve a zsarolóprogramokat és a jelszólopó trójaiakat.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!