Saját számítógépét is megfertőzte egy billentyűzetfigyelő programmal az egyik nagyüzemben átverős leveleket küldő nigériai banda egyik tagja. Így találtak rá a biztonsági szakértők az átveréseikkel éves szinten közel egymilliárd forintos bevételt szerző csoportra.

Viszonylag régivágásúnak számít az az átverés, amikor valakit arról értesítenek, hogy egy távoli hozzátartozója halála (vagy egy akármilyen sorsolás) miatt most hatalmas vagyon ütheti a markát – ha átutal egy kisebb összeget a formaságok intézéséhez. Ezeknek ugyanis egyre kevesebben dőlnek be.

Az új trend szerint a csalók (scammerek) előbb egy megnyitásra hívogató levélben vírust küldenek szét milliónyi számítógépre, majd aki óvatlanul megnyitja a levél csatolmányát, vagy ellátogat egy, az e-mailben linkelt weboldalra, annak egy rosszindulatú programot telepítenek a háttérben a gépére. Ez a program aztán semmi mást nem tesz, csak figyel. A billentyűleütések rögzítése segítségével a támadók bejutnak az illető levelezésésébe, és ott már ők figyelnek: megnézik, hogy az adott személy milyen szolgáltatóktól, webshopoktól vagy partnerektől szokott időnként számlát kapni.

Innentől kezdve nincs nehéz dolguk a támadóknak: a következő hasonló levelet elfogják, és a fizetésre vonatkozó részleteket kicserélik a saját adataikkal. A célszemély pedig egy valóban teljesen hitelesnek tűnő számlát kap, tényleg akkor, amikor ő is várja – csak éppen az átutalása vagy bankkártyás fizetése nem a szolgáltató/webshop/partnercég számláján landol, hanem a csalókén.

És akkor közbeszólt a karma

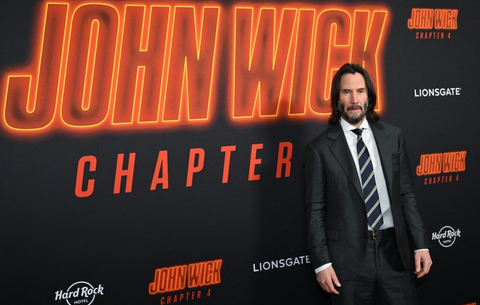

A módszerre a Dellhez tartozó SecureWorks kiberbiztonsági kutatói jöttek rá. James Bettke és Joe Stewart az idei Black Hat biztonsági konferencián mutatták be felfedezésüket, amelyet egy viszonylag vicces módon sikerült begyűjteni. A biztonsági szakértőknek egy fent említett, vírusos levél észlelése után sikerült eljutniuk a feladó számítógépéhez. Itt lepődtek csak meg igazán: a scammer véletlenül saját gépét is megfertőzte a programmal, ami egy mappában szépen gyűjtötte az általa használt jelszavakat. A kutatók ezek használatával tulajdonképpen mindent megtudtak a csalóról, társairól és módszerükről.

A módszerről, ami sikeresnek bizonyult: az elsősorban külföldi partnerekkel is dolgozó kisvállalkozásokat céloztak meg – innen nevezték el a technikát: Business Email Compromise, azaz BEC –, hiszen ott a legkevésbé feltűnő, ha az elektronikus számlán egy egyértelműen nem belföldinek tűnő banskszámlaszám szerepel. Esetenként néhány tízezer dolláros összegeket irányítottak magukhoz, de a biztonsági szakértők távoli szemtanúi voltak egy olyan esetnek is, amikor egy amerikai vegyipari cég indiai beszállítójának küldött volna egy 400 ezer dolláros (kb. 112 millió forint) utalást, ami szinté a csalók egyik számláján landolt. A scammerek ellen – a SecureWorks pontos leírása után – már eljárást indítottak a nigériai hatóságok.

Meg lehet úszni

A módszert felfedező szakértők esettanulmányukban többféle tanácsot is adnak a hasonló átverések megelőzésére. Ezek közül céges szinten a kétfaktoros azonosítást érdemes szem előtt tartani: minden céges rendszerben praktikus bevezetni azt, hogy ne legyen elég egyetlen jelszó a belépéshez – egy éppen akkor generált kód vagy egy sms-es másodjelszó is kelljen. A szakértők ezt tanácsolják a privát és a céges levelezésekben egyaránt használt levelezőrendszer-szolgáltatóknak is.

De az egyszeri felhasználók is sokat tehetnek az ilyen csalások elkerülése érdekében, sokszor ugyanis elég megnézni ez e-mail technikai részletei között a levél pontos feladóját, hogy kiderüljön: nem a megszokott és nem is a pontos feladótól érkezett. A csalókra jellemző a nagyon hasonló felhasználónév (pl. kovacskft@gmail.com helyett kovacskIt@gmail.com) vagy a hasonló domain (pl. sales@example.com helyett sales@examp1e.com) használata.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!