Az Autorun és a Conficker sem mozdul az első illetve második helyről a Magyarországon terjedő számítógépes vírusok toplistáján.

A víruslistán az élmezőny már negyedik hónapja őrzi pozícióját. Az első helyen szereplő INF/Autorun vírus régi motorosnak számít, terjedéséhez a Windows automatikus futtatás funkcióját használja ki. A második a Conficker féreg, amely az operációs rendszer frissítéseinek hiányát, a gyenge jelszavakat és az automatikus futtatás lehetőségét kihasználva terjed, és bár a sebezhetőséget bezáró frissítés már régóta megjelent, már másfél éve van a toplista elején.

A harmadik helyezett a Win32/HackMS, mely eredetileg egy Microsoft programokhoz készített kalóz kulcsgeneráló eszköz, amely azonban kártevőt is tartalmaz. Változás ezenkívül, hogy a korábbi kilencedikről a hetedik helyre lépett a Win32/Shutdowner trójai. A kártevőnek rootkit komponense is van, így működése során fájlokat rejt el a fájlkezelő alkalmazások elől. Legfőbb és legszembetűnőbb hatása azonban, hogy büntetőrutinja lekapcsolja az éppen futó Windows rendszert, amivel megzavarja a munkát, de akár adatvesztést is okozhat.

Az ESET több százezer magyarországi felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2011 júliusában a következő tíz károkozó terjedt a legnagyobb számban, és volt együttesen felelős az összes fertőzés 20,34 százalékáért:

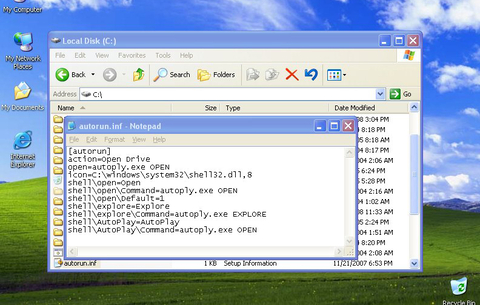

1. INF/Autorun vírus

Elterjedtsége a júliusi fertőzések között: 5,24%

Előző havi helyezés: 1.

Működés: az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul.

A számítógépre kerülés módja: fertőzött adathordozókon (akár MP3-lejátszókon) terjed.

2. Win32/Conficker féreg

Elterjedtsége a júliusi fertőzések között: 4,02%

Előző havi helyezés: 2.

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen.

A számítógépre kerülés módja: változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

3. Win32/HackMS trójai

Elterjedtsége a júliusi fertőzések között: 2,41%

Előző havi helyezés: 5.

Működés: a Win32/HackMS alkalmazás eredetileg egy kalóz kulcsgeneráló eszköz, ami azonban kártevőt is tartalmaz. A program telepítésekor rejtett állományokat és olyan bejegyzéseket is létrehoz a rendszerleíró-adatbázisban, amelyek a hálózati beállításokat és a keresési eredményeket titokban módosítják a számítógépen.

A számítógépre kerülés módja: a felhasználó maga telepíti.

4. Win32/PSW.OnLineGames trójai

Elterjedtsége a júliusi fertőzések között: 1,50%

Előző havi helyezés: 6.

Működés: ez a kártevőcsalád olyan trójai programokból áll, amelyek billentyűleütés-naplózót (keylogger) igyekszenek gépünkre telepíteni. Az ide tartozó károkozóknak rootkit komponensei is vannak, melyek segítségével igyekeznek állományaikat és működésüket a fertőzött számítógépen leplezni, eltüntetni. A kártevőcsalád ténykedése jellemzően az online játékok jelszavainak ellopására, majd a jelszóadatok titokban történő továbbküldésére fókuszál. A bűnözők ezzel a módszerrel jelentős mennyiségű lopott jelszóhoz juthatnak hozzá, amelyeket aztán alvilági csatornákon továbbértékesítenek.

A számítógépre kerülés módja: a felhasználó maga telepíti.

5. HTML/Iframe vírus

Elterjedtsége a júliusi fertőzések között: 1,47%

Előző havi helyezés: 10

Működés: a HTML/Iframe gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak frame tagjeibe ágyazódva egy megadott URLhelyre irányítják át a böngészőt a felhasználó tudta és engedélye nélkül.

A számítógépre kerülés módja: fertőzött weboldalakon terjed.

6. HTML/ScrInject trójai

Elterjedtsége a júliusi fertőzések között: 1,44%

Előző havi helyezés: 3.

Működés: a HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript-állományokat kísérel meg letölteni.

A számítógépre kerülés módja: a felhasználó maga telepíti.

7. Win32/Shutdowner trójai

Elterjedtsége a júliusi fertőzések között: 1,36%

Előző havi helyezés: 9.

Működés: a Win32/Shutdowner trójai fertőzés esetén módosítja a rendszerleíró-adatbázisban az automatikus lefutás egy kulcsát, hogy a kártevő minden rendszerindításkor lefuthasson. Rootkit komponense is van, így működése során fájlokat rejt el a fájlkezelő alkalmazások elől, még akkor is, ha ezek az állományok nincsenek ellátva rejtett attribútummal. Legfőbb és legszembetűnőbb hatása, hogy büntetőrutinja lekapcsolja az éppen futó Windows rendszert, amivel megzavarja a munkát, de akár adatvesztést is okozhat.

A számítógépre kerülés módja: a felhasználó tölti le és futtatja.

8. Win32/VB féreg

Elterjedtsége a júliusi fertőzések között: 1,35%

Előző havi helyezés: 8.

Működés: a VB.EL (vagy más néven VBWorm, SillyFDC) féreg hordozható adattárolókon és hálózati meghajtókon terjed. Fertőzés esetén megkísérel további káros kódokat letölteni az 123a321a.com oldalról. Automatikus lefuttatásához módosítja a Windows Registry HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run bejegyzését is. Árulkodó jel lehet a sal.xls.exe állomány megjelenése a C: és minden további hálózati meghajtó főkönyvtárában.

A számítógépre kerülés módja: fertőzött adattároló (USB kulcs, külső merevlemez stb.) csatlakoztatásával terjed.

9. Win32/Tifaut trójai

Elterjedtsége a júliusi fertőzések között: 0,86%

Előző havi helyezés: -

Működés: a Wind32/Tifaut fájlokat hoz létre a C:\Windows\System32 mappában csrcs.exe és autorun.inf néven. A kártékony EXE fájl automatikus lefuttatásához külön bejegyzést is készít a rendszerleíró-adatbázisban. Működése során több különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

A számítógépre kerülés módja: a felhasználó maga telepíti.

10. JS/TrojanClicker.Agent trójai

Elterjedtsége a júliusi fertőzések között: 0,69%

Előző havi helyezés: 4.

Működés: a JS/TrojanClicker.Agent trójai egy olyan kártékony JavaScript kód, amely lefutva kártékony kódokat helyez el a Windows kulcsfontosságú (Windows, Windows/System32) mappáiba, és az ott el található fertőző komponensek automatikus lefutását biztosító Registry bejegyzéseket készít, amelyek a számítógép minden újraindítása után lefutnak. Ezen felül hátsóajtót nyit a rendszerben, és további kártékony kódokat próbál meg letölteni különféle távoli weboldalakról.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!