Nem is gondolnánk, hogy egy ártatlannak tűnő perifériával, például egy egérrel rendszergazdai jogosultságokat lehet szerezni Windows alatt, és ezt kihasználva megtámadni a számítógépet.

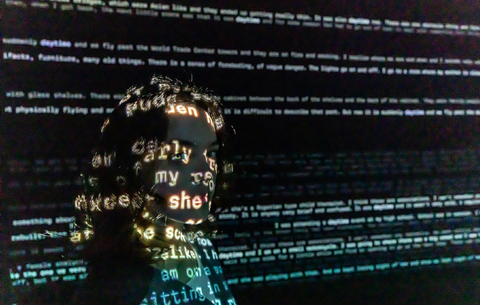

A Windows-rendszer – a Microsoft dicséretes erőfeszítései ellenére – még mindig sokféleképpen támadható, viszont az is igaz, hogy ebben sokszor éppen a felhasználók a hibásak, amikor gyanús linkekre kattintanak, vagy ellenőrizetlen forrásból töltenek le szoftvereket. Más azonban a helyzet, amikor valamilyen perifériát, például egy Razer egeret csatlakoztatnak a számítógéphez. Semmit sem hibáztak, megteszi ezt helyettük az eszköz.

Ez az egér ugyanis – írja a Slashgear – a csatlakoztatása után elindít egy folyamatot, ami lehetővé teszi, hogy rendszerszintű rendszergazdai jogosultságot szerezzen az, aki fizikailag hozzáfér a komputerhez.

A Windows-rendszeren elterjedt „Plug and Play” roppant kényelmessé teszi a kiegészítő eszközök használatát: csak csatlakoztatni kell az új perifériát, ami azonnal működőképes. Rendszerint egy olyan programot tartalmaz, amely automatikusan fut annak érdekében, hogy letöltse az eszközmeghajtókat és segítsen a számítógépnek a külső eszköz felismerésében.

Ebben a folyamatban rejtőzik egy komoly biztonsági rés, ami most a Razer egér esetében vált nyilvánvalóvá, elsősorban azért, mert az eszköz Synapse szoftverének telepítője még inkább megkönnyíti a folyamat kihasználását. A Synapse képes a makrók beállítására, az egérgombok programozására és az RGB megvilágítás szabályozására. A Synapse telepítője automatikusan fut, amikor csatlakoztatnak egy Razer egeret.

A RazerInstaller.exe természetesen rendszerszintű jogosultságokkal fut a Windows PC-n történő módosítások elvégzéséhez. Lehetővé teszi azonban a gépnél ülő számára, hogy ugyanazzal a jogkörrel rendelkező File Explorer példányt nyisson meg, illetve elindíthatja a PowerShellt. Ez utóbbi lehetővé teszi, hogy bármit tegyen a rendszerrel, így például rosszindulatú programokat is telepíthet. S ha ez még nem volna elég, manuálisan kiválasztható egy vezérelhető telepítési útvonal, például az Asztal. A telepítő létrehoz egy bináris fájlt, amit fel lehet használni arra, hogy a rendszer változásai tartósak legyenek (a bináris végrehajtása még a bejelentkezés előtt történik). Miután a problémára bukkanó biztonsági kutató nem kapott választ a Razertől, úgy gondolta, nyilvánosságra hozza a biztonsági rést.

Need local admin and have physical access?

— jonhat (@j0nh4t) August 21, 2021

- Plug a Razer mouse (or the dongle)

- Windows Update will download and execute RazerInstaller as SYSTEM

- Abuse elevated Explorer to open Powershell with Shift+Right click

Tried contacting @Razer, but no answers. So here's a freebie pic.twitter.com/xDkl87RCmz

Némi öröm az ürömben, hogy a sérülékenység kihasználásához a támadónak fizikai hozzáféréssel kell rendelkeznie a számítógéphez és a Razer egérhez. Azóta már a Razer biztonsági csapata is felébredt, és megígérték, hogy amint lehet, javítanak. Azonban továbbra is felmerül a kérdés, vajon hány telepítő rendelkezik hasonló biztonsági résekkel, amelyek csak kihasználásra várnak.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!