Május elején olvashattuk egy rövid híradásban, hogy maguk az új rootkitet...

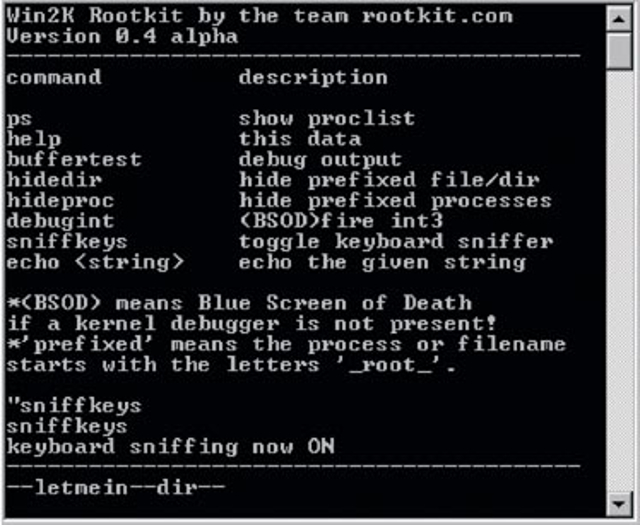

Május elején olvashattuk egy rövid híradásban, hogy maguk az új rootkitet létrehozó kutatók jelentették be a demonstrációs célból létrehozott System Management Mode (röviden SMM) rootkit-család első tagját. Ez az új kártevő a számítógép memóriájának egy védett, az operációs rendszer számára zárolt szegmensében fut, s így láthatatlan, miközben képes elárulni az őt beküldő támadónak, mi is történik a memóriában.

Az SMM rootkit alaphelyzetben egy billentyűzetfigyelő (keylogger) és egy kommunikációs szoftverrel kiegészülve érkezik, és azonnal kész arra, hogy a támadó információt lopjon az áldozatul esett számítógépről. Az SMM rootkit azon kevés kártevők közé tartozik, amelyek szerzőit ismerjük. A szoftvert pusztán demonstrációs célból (a potenciális fenyegetettség bemutatására) írta a floridai Orlandóban működő biztonsági cég, a Clear Hat Consulting két szakértője, Shawn Embleton és Sherri Sparks. A nyilvános „termékbemutatót” augusztusra ígérik, a Las Vegasban tartandó Black Hat biztonsági konferencián.

A „hagyományos" rootkiteket arra készítették, hogy elrejtsék saját nyomaikat és az általuk védett programok, könyvtárak, folyamatok és felhasználó (a támadó) nyomait, többek között a biztonsági szoftverek és a gépet üzemeltető és felügyelő felhasználók elől. A Sony BMG Music nevezetes 2005-ös rootkitje volt az első, amely széles nyilvánosságot kapott, és a felfedezését követő felzúdulás és tiltakozások miatt a cég arra kényszerűt, hogy visszavonja a botrányt okozó CD lemezek millióit.

Az utóbbi években azonban a kutatók - mindkét oldalon - azon dolgoznak, hogy megtalálják a módját annak, miként lehet olyan rootkitetket kifejleszteni, amelyek az operációs rendszeren kívül, a biztonsági szoftverek számára elérhetetlenül futtathatók, s amelyeket ezért még sokkal nehezebb észrevenni. Két évvel ezelőtt például egy Joanna Rutkowska nevű kutató kidolgozott egy Blue Pill néven ismert új típusú rootkitet, amely az AMD chip-szintű virtualizációs technológiáját hasznosította saját magának az elrejtésére. A kutató szerint ez a technológia akár 100 százalékban detektálhatatlan malware létrehozására is felhasználható.

Sparks szerint a rootkitek egyre inkább közelítenek a hardverhez. Ő ezt igazán tudhatja, hiszen az SMM rootkit előtt már írt (három éve) egy Shadows Walker nevű rootkitet. Minél mélyebbre jutunk a rendszerbe, annál hatékonyabbak lehetünk, és annál nehezebb észrevenni a rejtőzködő rootkitet.

Az említett Blue Pill rootkit azokat az új virtualizációs technológiákat „hasznosítja", amelyekkel csak nemrég szerelték fel a mikroprocesszorokat, az SMM rootkit viszont egy olyan szolgáltatást vesz igénybe, ami már sokkal korábban beépült a processzorokba, és sokkal több gépben áll rendelkezésre. Az SMM (azaz rendszermenedzsment mód) technológia az Intel 386-os processzoraiban jelent meg, és annó azért fejlesztették ki, hogy támogassa a hardvergyártókat hardvereik kisebb-nagyobb hibáinak szoftveres úton való kijavításában. Ezt a technológiát alkalmazták arra is, hogy segítsék a számítógép energiagazdálkodását, például az alvó (sleep) üzemmódba való átkapcsolással.

Egy SMM rootkit jelenléte, mivel a szoftver a memória zárt részeiben fut, még a Blue Pill-énél is sokkal nehezebben vehető észre. Működéséből adódóan az ilyen programok a mai antivírus szoftverek vakfoltjaira esnek.

Az új kártevőcsalád fejlesztése természetesen nem előzmények nélküli. Egy Loic Duflot nevű kutató már 2006-ban demonstrálta, hogyan is dolgozna egy az SMM módot használó malware. Duflot írt egy kis SMM handlert, amely képes volt áthatolni az operációs rendszer biztonsági modelljén. Az SMM rootkit készítői pedig tovább vitték az ötletet, és egy jóval összetettebb SMM handlert írtak, amely már rootkitszerű technikákat is alkalmazott.

Egy debugger mellett Sparks és Embleton assemblyben írta meg a meghajtó kódot, hogy az elég apró lehessen, és a rootkitjük működjön. Sparks szerint a debuggolás volt az egészben a legnehezebb feladat.

Mivel az operációs rendszertől elválasztották, az SMM rootkit lopakodó tulajdonságokat is mutat, de ez egyúttal azt is jelenti, hogy a hackereknek külön meghajtóprogramot kell írniuk arra a rendszerre, amit megtámadni készülnek.

A fentiek miatt az SMM rootkit készítői úgy nyilatkoztak, hogy szerintük nem túl kiterjedt a fenyegetettség a hardverfüggőség miatt. Inkább célzott támadásokban használhatják majd az általuk is vizsgált módszert. Nagy kérdés marad azonban, hogy vajon teljesen észrevehetetlen lehet-e mindig az ilyen támadás? Sparks szerint nem. Ha nehezen is, de észlelhető. A további részletek az SMM rootkitek észlelésére alkalmazható technikákról a Black Hat konferencián tartandó előadásukban várhatók. Szerencsére nem készülnek naponta új rootkitek, így ez az előadás egyike lesz a legérdekesebbeknek az idei konferencián.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!