Kínai és szingapúri kutatók bukkantak rá egy új sebezhetőségre, amely az adatok, így jelszavak megszerzéséhez a korszerű wifi-routereken keresztüli titkosítatlan okostelefon-adatátvitelt használja ki.

Még 2013-ban vezették be a WiFi 5-höz (802.11ac) a BFI (Beamforming Feedback Information) funkciót, amelynek a lényege, hogy miután a kliens jelet küld a routernek a pontos helyzetéről, az útválasztó éppen oda tudja irányítani a rádiójelet. Az új WiKI-Eve névre keresztelt támadás pedig éppen ennek a megoldásnak a sebezhetőségét használja ki.

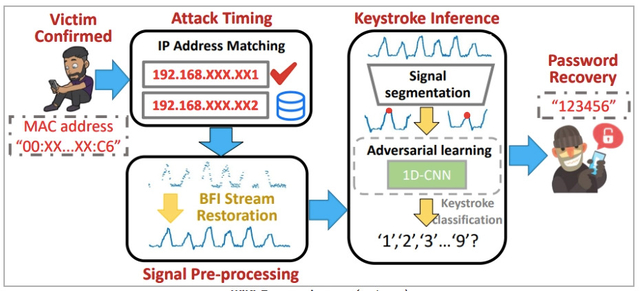

A Bitdefender magyarázata szerint ezt a támadást úgy tervezték, hogy valós időben lefogja a wifi-jeleket, amikor jelszót adnak meg. A támadás természetéből fakadóan a végrehajtásához a támadónak figyelnie kell a hálózatot éppen abban a pillanatban, amikor a kiszemeltje beírja a jelszót. A WiKI-Eve tehát valós idejű támadás, amelyet akkor kell végrehajtani, amikor a célpont aktívan használja az okostelefonját, és megpróbál hozzáférni egy adott alkalmazáshoz.

A kutatók bizonyításképpen forgalomfigyelő eszközöket használtak, hogy rögzítsék a célpont BFI-idősorát a jelszó megadása során. Minden alkalommal, amikor a felhasználó megnyom egy gombot, az a képernyő mögött lévő wifi-antennákat érinti, és különálló wifi-jelet generál. A BFI (most kihasznált) problémája tehát az, hogy az információcsere egyértelmű szöveges formátumú adatokat tartalmaz, ami azt jelenti, hogy ezek az adatok lehallgathatók és könnyen felhasználhatók anélkül, hogy hardveres feltörésre vagy a titkosítási kulcs feltörésére lenne szükség.

A kutatók hat résztvevőt vontak be a kísérleteikbe, akik ugyanahhoz a wifi-hozzáférési ponthoz csatlakoztak és különböző telefonmodelleket használtak. Különféle jelszavakat írtak be aktív háttéralkalmazások és különböző gépelési sebességek keverékével, miközben hat különböző helyről végeztek méréseket.

A szakemberek meglepően nagy, 90 százalékos pontossággal tudták azonosítani a numerikus billentyűleütéseket, 85 százalékos pontosságot értek el a hatjegyű numerikus jelszavak megfejtésében, és 66 százalékos pontosságot az összetettebb alkalmazásjelszavaknál.

Bár a támadás jelentős biztonsági kockázatot jelent, szerencsére korlátai is vannak. Például a támadás megköveteli a cél azonosítását a hálózaton, jellemzően a MAC-címén keresztül, és a végrehajtási idő is korlátozott. A távolság egy másik korlátozó tényező: a támadó és a célpont közötti távolság egyről 10 méterre növelése 23 százalékkal csökkentette a pontosságot.

A tanulmány egyértelműen mutatja, hogy az ellenfelek a hozzáférési pontok feltörése nélkül is képesek kideríteni a jelszavakat, ha egyszerűen csak hálózati forgalomfigyelő eszközöket és gépi tanulási keretrendszereket használnak. A kutatók szerint az adatforgalom titkosítása megakadályozhatja a támadókat abban, hogy tiszta szövegű BFI-t kapjanak, ami érvénytelenné teszi a WiKI-Eve alapfeltevését. Összességében mégis elmondható, hogy a WiKI-Eve jelentős kockázatot jelent az egyszerűbb jelszavakat, különösen a numerikus jelszavakat használók számára. A sérülékenység azt is hangsúlyozza, hogy sürgősen titkosítani kell a BFI adatcserét.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!