Signal és Telegram appoknak adták ki magukat, és gyakorlatilag minden, a mobilon tárolt adatok elloptak azok a veszélyes kémprogramok, amelyek az ESET szerint Magyarországon is számos áldozatot szedhettek.

Trójai kémprogrammal fertőzött Telegram- és Signal alkalmazások kerültek fel a Play Áruházba és a Samsung Galaxy Store-ba is – fedezte fel az ESET kiberbiztonsági cég kutatója, Lukas Stefanko.

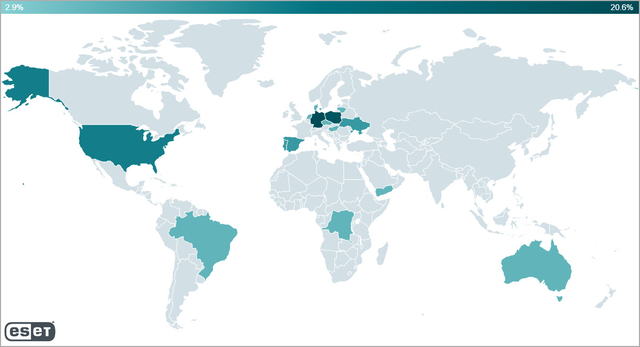

A veszélyes alkalmazások egy kínai hackercsoporthoz köthetők, és a BadBazaar kémprogrammal fertőzöttek, és hazai érintettsége is van az esetnek: számos más ország – egyebek mellett Ukrajna, Lengyelország, Németország és az Egyesült Államok – mellett az ESET térképének tanúsága szerint Magyarországon is terjedtek a veszélyes appok.

Pedig igen veszélyesek voltak: mint a Bleeping Computer írja, képesek voltak követni a készülék pontos helyzetét, ellopni a hívásnaplóját és SMS-eit, rögzíteni a telefonhívásokat, képeket készíteni a kamerával, hozzáférni a névjegyzékhet, valamint akár fájlokat és adatbázisokat is lopni.

A támadásokat a „Signal Plus Messenger” és a „FlyGram” nevű alkalmazásokkal követték el, amelyek a nyílt forráskódú, azonnali üzenetküldő appok, a Signal és a Telegram „foltozott” verziói voltak, de leginkább csak veszélyes klónok.

A rosszindulatú felek egyúttal honlapokat is létrehoztak az appokhoz, hogy ezzel is legitimálják a kémprogramokat – ezekről linkek is voltak az applikációkhoz.

Mindent visz: nem csak a jelszót, de még a kétlépcsős kódokat is meg tudja szerezni egy androidos kártevő

Újabb és újabb módszerekkel próbálkoznak a rosszindulatú felek, ám egy kis tudatossággal továbbra is megállíthatóak a rosszindulatú programok. A FluHorse nevű változat különösen veszélyes lehet, ha az embernél nem villan fel a piros lámpa, és elvégzi a támadók kéréseit.

A FlyGram – sok más mellett – a Telegram kommunikációs adatait is továbbította egy, a támadóhoz köthető szerverre egy, biztonsági mentésnek feltüntetett funkció által – elemzések alapján ezt minimum 13 952 felhasználó engedélyezte, de a teljes szám nem ismert.

A hamis Signal app is hasonlóan működik, de ez azt is lehetővé teszi a támadó számára, hogy hozzákapcsolja az áldozat Signal-fiókját a támadó eszközeivel, akik így láthatták a jövőbeni üzenetváltásokat. Ezt azzal a QR-kód alapú funkcióval tudták elérni, mely alapesetben több eszköz egy fiókhoz való kapcsolását segítené – de a Signal Plus Messenger visszaéltek ezzel, és automatikusan a saját eszközeikhez kapcsolták a sajátjaikat, így hozzáférve minden jövőbeni üzenethez.

1,5 millióan töltöttek le két veszélyes alkalmazást, amelyek Kínába küldtek el egy csomó érzékeny adatot

Felhasználói engedély nélkül gyűjtött különféle, indokolatlan adatokat a készülékekről két androidos alkalmazás, majd ezeket elküldték kínai szerverekre.

Hogy ellenőrizni lehessen, minket érint-e a probléma, nyissuk meg a valódi Signal appot, majd annak beállításait, és ott keressük ki a „Társított eszközök” menüpontot. Ebben látunk minden kapcsolt eszközt: ha valami gyanús, távolítsuk el azonnal.

A nevezett, veszélyes appok már nem érhetőek el a Play Áruházban és a Samsung saját alkalmazásboltjában sem – ha azonban még bármelyik ott van a készülékünkön, töröljük őket azonnal.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!