Az orosz–ukrán kiberháború nem február 24-én kezdődött, és nemcsak Ukrajna területén zajlik, de a szereplői ugyanazok, mint a hagyományos fegyverekkel vívott konfliktusnak: hadseregek és titkosszolgálatok, ezek külföldi támogatói, lelkes amatőrök és nagyvállalatok. És persze mi mindannyian, mert a kiberháború nemcsak hírszerzés és zsaroló vírusok, hanem legalább annyira dezinformáció és befolyásolás.

Képzeljünk el egy orosz rakétatámadást, amely az ukrán energetikai infrastruktúrát célozza: mondjuk egy erőművet, vagy egy transzformátorházat. A rakéta becsapódik, felrobban, a romok füstölnek, a tűzoltók eloltják, a szakértők felmérik a károkat, mentik, ami menthető, és hozzáfognak a javításokhoz vagy gondoskodnak a pótlásról – ha tudnak.

Most képzeljünk el egy kibertámadást ugyanazon erőmű ellen. Ez már nem olyan egyértelmű, nem füstöl semmi, nem világos rögtön, mi sérült meg és mi maradt ép, sőt gyakran még az sem, hogy a „rakéta” csak becsapódott-e, vagy fel is robbant.

Pedig az orosz–ukrán háború ugyanúgy folyik a kibertérben, mint a Donbaszban, sőt a kibertérben régebb óta tart, mint hogy az orosz tankok átlépték az ukrán határt. A szereplők is ugyanazok: hadseregek és titkosszolgálatok, ezek külföldi támogatói, lelkes amatőrök és nagyvállalatok. Ami azt illeti, a kiberháború jelenlegi állása és eddigi tanulságai is nagyban hasonlítanak a kinetikus (a kiberháború is a fizikai térben létezik, ahogy minden a világon, ezért nem fizikai és kiberháborút különböztetünk meg) háborúban látottakra, a jövő ugyanakkor ezen a téren is aggasztó.

A kiberműveletek sokféle formát ölthetnek, de az egyszerűség kedvéért soroljuk őket három kategóriába. Vagy az ellenfél kibertérben található adatainak, digitális infrastruktúrájának az elpusztítását, degradálását célozzák, vagy információgyűjtés, hírszerzés a céljuk, vagy pedig egy dezinformációs, befolyásolási kampány részei.

Az első igazi kiberháború

Az elsőre jó példa, amikor február 23-án, alig pár órával az első puskalövések előtt Oroszország megtámadta az amerikai Viasat műholdas szolgáltató az ukrán kormány, a hadsereg és a civilek által is használt hálózatát, hogy ellehetetlenítse az ukrán hadseregen belüli és a különböző állami szervek közötti kommunikációt. A támadás a környező országokba is átgyűrűzött, sok helyen internetelérési problémákat okozott, Németországban pedig több mint 5800 szélerőmű internetes összeköttetése szakadt meg miatta. A témával több anyagában is foglalkozott az Economist, a lapnak nyilatkozó szakértők szerint a támadást az oroszok hónapokon keresztül készíthették elő, ennek ellenére hosszú távú pusztítást nem sikerült végeznie, a zavart hamar észrevették az állami és privát szektor illetékesei, a kapcsolat rövid időn belül helyreállt.

A mai napig ez volt a legnagyobb szabású kibertámadás az orosz–ukrán háborúban, legalábbis amiről tudunk, mert míg egy áram- vagy kommunikációs hálózat elleni támadás hamar nyilvánosságra kerül, egy katonai infrastruktúra kompromittálódása kevésbé valószínű, hogy kitudódik. Az ukránok a háború során végig fokozottan ügyeltek arra, hogy titokban tartsák a hadseregükre vonatkozó érzékeny információkat, a meglepő inkább az volt, hogy az oroszok mennyire képtelenek voltak erre (hogy mást ne mondjunk: volt, hogy egy besorozott orosz katona gyakorlatilag élőben közvetítette, ahogy Oroszországból az ukrán frontra utazik, de arra is volt példa, hogy a Wagner csoport fegyveresei egy utcatábla előtt fotózkodtak, elárulva ezzel a bázisuk pontos helyét).

Vannak azonban olyan források, ahonnan mégiscsak szerezhetünk némi információt, ilyen a Microsoft kiberbiztonsági kérdésekkel is foglalkozó blogja, amely szerint orosz hekkerek már januárban bevetettek adatok megsemmisítését célzó úgynevezett „wiper” programokat, főként ukrán kormányzati honlapokkal és adatbázisokkal szemben. Az ilyen fajta támadások folyamatosak a háború kezdete óta, és ahogy az orosz rakéták, úgy ezek is egyre inkább a kritikus infrastruktúrát célozzák. A Microsoft adatai szerint annak a nagyjából 50 ukrán állami hivatalnak és vállalatnak, amelyet az oroszok 2022 februárja óta „wiper” programokkal támadtak meg, 55 százaléka a kritikus infrastruktúrát működtető szektorokban működik, többek között az energia, a közlekedés, a vízügy, a bűnüldözés és a sürgősségi szolgálatok, valamint az egészségügy területén. További 12 százalék a gazdasági szektort, 10 százalék pedig a médiát célozta.

Mindennek ellenére Ukrajna soha nem látott eredményeséggel védekezik a kibertérben az orosz támadások ellen – állapítják meg az ügyben megszólaló szakértők. A bankok működnek, az áramhálózatot inkább a rakéták pusztítják, Volodimir Zelenszkij elnök minden este beszédet intéz az ukrán néphez különösebb nehézségek vagy fennakadások nélkül. Az orosz–ukrán háborúban fordult elő először a történelemben, hogy két, kibertechnológiailag fejlett ország nyíltan összecsapjon, az előzetes várakozás pedig az volt, hogy egy ilyen helyzetben a védekező fél halálra van ítélve, mert mindig lehet addig támadni, amíg a hekkerek elérik a céljukat. A háború erre a várakozásra is rácáfolt.

Homokférgek és zsarolóvírusok

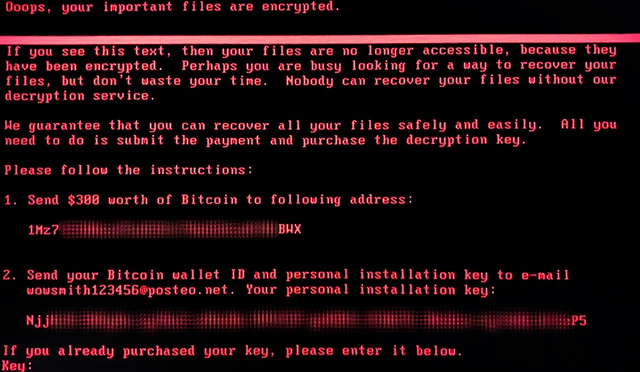

Bármilyen támadó hekkertevékenység akkor a legeredményesebb, ha kinetikus támadások, például egy rakétacsapás is kiegészíti. Egy kibertámadás és egy hagyományos katonai csapás összehangolása magas fokú kooperációt igényel az érintett szervek között, ami szemmel láthatóan hiányzik az orosz félnél. Ahogyan azt a háború több szakaszában is megfigyelhettük, gyakran még a különböző hagyományos fegyveres erők összehangolása sem sikerült az orosz katonai vezetésnek, a kibertámadásokat ráadásul nem is feltétlenül a hadsereg, hanem a titkosszolgálatok végzik. A hírhedt Sandworm (Homokféreg) orosz hekkercsoportról például azt gyanítják, hogy valójában a GRU, az orosz katonai hírszerzés irányítása alatt áll. Amellett, hogy számos ukrajnai kibertámadásért felelősek, a Sandworm csoporthoz köthető a legtöbb kárt okozó kibertámadás is: 2017-ben egy eredetileg Ukrajnának szánt, NotPetya nevű zsarolóvírus több mint 10 milliárd dollárnyi pusztítást végzett világszerte.

Nem a NotPetya volt az első Ukrajnát célzó kibertámadás a háborút megelőzően. 2015-ben és 2016-ban orosz hekkerek áramkimaradásokat okoztak Ukrajna-szerte. Ezek a támadások is közrejátszottak abban, hogy Ukrajna ilyen eredményesen tud most védekezni az orosz–ukrán kiberháborúban – hangzott el az Economist erről szóló podcastjében. A 2010-es évek pusztító támadásai után az ukránok újragondolták a kibervédelmüket, és külföldi partnerek (jelen esetben ez országokat és vállalatokat egyaránt jelent) segítségével megtették a szükséges előkészületeket egy esetleges nagyszabású orosz kibertámadás kivédésére.

Az érdem, mint ahogy azt a téma számos szakértője újra és újra hangsúlyozza, elsősorban az ukránoké: „Valószínű, hogy az ukránok többet tanítottak az USA-nak és az Egyesült Királyságnak az orosz kibertaktikáról, mint amennyit azok tanultak tőlük" – mondta az Economistnak egy, a folyamatokra rálátó brit szakértő. Amikor a háború legelején az oroszok hagyományos fegyverekkel és pusztító „wiper” programokkal egyaránt célba vették Ukrajna létesítményeit, Ukrajna vészhelyzeti terve életbe lépett, az adatokat külföldi szerverekre menekítették, elkerülve ezzel az összeomlást.

Az, hogy az ukránok képesek voltak gyakorlatilag a felhőbe menteni az államot, kivételes megoldásokat követelt nemcsak tőlük, hanem az egész techszektortól. A kiberteret, mint a legtöbb mindent egy végletekig összekötött, globalizált világban, az államok és a magánszektor szereplőinek magas fokú kooperációja tartja fenn, ez a kooperáció pedig fokozottan megmutatkozik az orosz–ukrán (kiber)háborúban. Kézzelfogható példája ennek az együttműködésnek az amerikai állam által nagymértékben finanszírozott, Elon Musk által tulajdonolt Starlink, ami az internetelérést biztosítja a háború sújtotta országban, de érdemes megemlíteni még a szlovák ESET-et is, amely a legnagyobb digitális biztonsági szolgáltató az Európai Unióban, és ami ingyenesen nyújt technológiai támogatást Ukrajnának a háború kezdete óta.

Ukrajna eredményes védekezéséhez az is hozzájárult, hogy – hasonlóan a hagyományos katonai képességeihez – úgy tűnik, Oroszország kibertámadói kapacitásait is túlbecsülte a nemzetközi közösség. De az is lehet, hogy általában lett túlbecsülve a kiberműveletek jelentősége. Ahogy James Andrew Lewis, a CSIS (Center for Strategic and International Studies) nevű think tank vezető munkatársa az orosz–ukrán kiberháborúról szóló esszéjében megjegyzi, „egy kibertámadásba még senki nem halt bele”, és míg a kiberműveletek a kémkedés és a bűnözés szempontjából felbecsülhetetlen értékűek, fegyveres konfliktusokban messze nem döntőek.

Egy stratégiai jelentőségű kibertámadás előkészítése gyakran évekbe telik (az ukrán áramhálózat elleni 2016-os támadást például két és fél éven keresztül készíthették elő), Oroszország pedig kezdetben azzal számolt, hogy rövid időn belül átveszi a hatalmat Ukrajnában, ennek megfelelően nem tervezte tönkretenni a komplett ukrán digitális infrastruktúrát, ahogy a vasúti vonalakat sem támadta a háború legelején, az ilyesmit ugyanis költséges a nulláról újjáépíteni. Ez nem jelenti azt, hogy Oroszország ne lenne képes nagyszabású, pusztító kibertámadásokra, csak azt, hogy a háborúban eddig, leszámítva a Viasat elleni támadást, nem ez volt a jellemző.

Októberben a már említett Sandworm csoport Ukrajna határain kívülre merészkedett, amikor egyszerre vetette be új, Prestige nevű zsarolóprogramját ukrán és lengyel logisztikai és szállítmányozási hálózatok ellen. A támadást ezúttal is sikerült hamar észrevenni és jórészt semlegesíteni, ugyanakkor, ha a pusztítást sikerült is elkerülni, a hekkerek valószínűleg értékes információkat zsákmányoltak ellátási útvonalakról és logisztikai műveletekről.

A támadás azért is volt jelentőségteljes, mert a Viasat elleni műveletet leszámítva – ahol a határokon átívelő jelleg inkább mellékhatás volt –, ez volt az első alkalom, hogy Oroszország egy NATO tagállam ellen intézzen kibertámadást a háború kezdete óta. Az eset nem kapott különösebb figyelmet, ugyanakkor jelzi Oroszország hajlandóságát arra, hogy kiberműveleteket hajtson végre olyan államok vagy szervezetek ellen, amelyek katonai vagy humanitárius segítséget nyújtanak Ukrajnának. Az ilyen támadásokat (az eset összes körülményét megvizsgálva), akár az Alapszerződés szerinti támadásként is értékelheti a NATO, ugyanakkor, ahogy azt az Északi Áramlat 1 és 2 ellen intézett támadásnál már láthattuk, Oroszországot ez egyre kevésbé érdekli.

„Digitális higiénia”

A kiberműveletek a klasszikus értelemben vett hírszerzésben is fontos szerepet játszanak, sőt leggyakrabban információszerzés a céljuk. Előfordul, hogy az orosz titkosszolgálatok egy kibertámadás keretében bejutnak egy fontos ukrán állami szerverre, és dönteniük kell, hogy elpusztítsák-e az ott talált adatokat, vagy feltűnés nélkül figyeljenek, hátha hozzájutnak további titkos információkhoz. Ha a bejutás úgy történik, hogy orosz hekkerek megszerzik egy illetékes digitális személyazonosságát, és az ő felhasználónevével és belépési kódjával jutnak be egy belső rendszerbe, akkor – ha csak egy átfogó vizsgálat le nem buktatja őket – addig tevékenykedhetnek a szerveren, ameddig nem fedik fel magukat önszántukból, mondjuk úgy, hogy érzékelhető pusztítást végeznek a rendszerben. Ez történt például a magyar Külgazdasági és Külügyminisztériummal is, aminek ki-be járkált a számítógépes hálózatába az orosz titkosszolgálat, mert nem volt megfelelően biztosítva a belső levelezéseik védelme.

Az ilyen hírszerző akciók kivédhetők, megfelelő felkészültséggel és „digitális higiéniával”. Az Egyesült Államok hadseregének kiberparancsnoksága már a háborút megelőzően is aktív szerepet vállalt abban, hogy úgynevezett „előre vadászás” útján segítse az Egyesült Államok szövetségeseit a különböző orosz hírszerző akciók és kibertámadások elleni felkészülésben. Ezeknek a programoknak a keretében kibervédelemmel foglalkozó különleges katonai egységek a partnerországok meghívására a helyszínre utaztak, ahol helyi szakértőkkel közösen átvizsgálták a különböző állami számítógépes rendszereket orosz hekkerek után kutatva.

Ahogy az a BBC riportjából kiderül, Ukrajnán kívül – ahol az amerikai kibervédelmi szakemberek fokozottan voltak jelen, egészen a háború kezdetéig – az európai országok közül részt vett még a programban Litvánia és Horvátország is. 2018 óta az amerikai katonai kibervédelmi szakértők 20 országban vettek részt különböző műveletekben, általában az Egyesült Államok közeli szövetségeseinél. Más kérdés, hogy betekintést engedni egy külföldi államnak titkos belső szerverekbe még közeli szövetségesek között sem feltétlenül olyasmi, amit szívesen csinál a fogadó állam, de a fokozott kiberfenyegetés, amit sok ország orosz, észak-koreai és kínai részről tapasztal, minden rendelkezésre álló eszköz bevetését indokolhatja. Ahogyan az a Direkt36 által feltárt történetből is kitűnik, a magyar szerverekre is ráférne egy alaposabb, szakértői pucolás.

Mennyi az RPI-d?

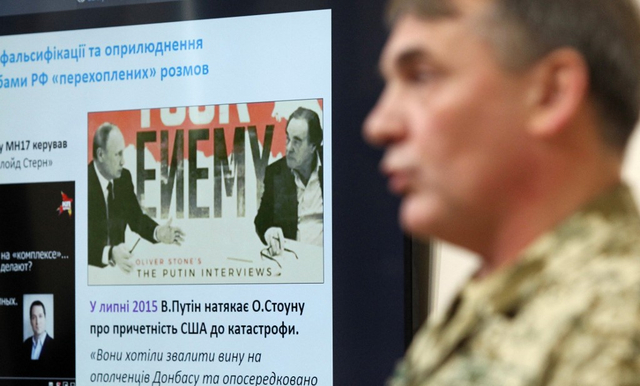

A dezinformációs kampányok is kiberműveletek, amelyeket gyakran az orosz kémügynökségek, mint a katonai hírszerzésért felelős GRU, vagy a „mindenes” FSZB végeznek. Az orosz katonai doktrína szerint a fegyveres konfliktusokat kiegészítik, és általában meg is előzik a politikai machinációk, befolyásolási műveletek. Erre most is láttunk kísérletet, azonban a nyugati hírszerzés unortodox stratégiája sikeresen megelőzte. A nyugati titkosszolgálati taktika ezúttal ugyanis az volt, hogy az általuk megszerzett információkat mindjárt nyilvánosságra hozták, így már azelőtt leleplezték az orosz hazugságokat, mielőtt Moszkva elindította volna a saját dezinformációs műveleteit. Az információs háborút Oroszország az európai és észak-atlanti közvélemény előtt már azelőtt elvesztette, hogy a valódi elkezdődött volna. Ehhez nagyban hozzájárult, hogy az ukrán fél rendkívül kreatívan és magabiztosan használta és használja az információs háború eszközeit, és a számára legfontosabb közegben (azaz az európai országokban és az Egyesült Államokban) a saját játékában verte meg az oroszokat.

Ettől még nem biztos, hogy ez a siker tartós lesz, az orosz dezinformációs műveletek pedig nem álltak le, és a mostani, energia- és megélhetési válsággal terhes télen Oroszország arra fog törekedni, hogy könnyen letagadható, de hatásos módszerekkel a céljai szerint befolyásolja az európai közvéleményt, mobilizálja az elégedetleneket. Ezek a műveletek az adott ország lakosainak aggodalmaira lesznek szabva, és akár helyi szervezetek vagy egyének bevonásával fogják az Oroszországnak előnyös üzeneteket közvetíteni konfliktusos kérdésekben, vagy tágabb geopolitikai irányvonalakkal kapcsolatban. Az úgynevezett „aktív intézkedések” tehát továbbra is részei az orosz külpolitikai repertoárnak, és a tapasztalat azt mutatja, hogy óriási befolyásuk van az európai társadalmi és politikai folyamatokra. (Ebben a cikkben csak a kiberháború európai vetületével foglalkozunk, de az Európán kívüli világban is zajlanak ugyanezek a folyamatok, orosz szempontból sokkal sikeresebben, mint itt, közvetlen közel a fronthoz.)

Ezeknek a befolyásolási műveleteknek, dezinformációs kampányoknak a célkeresztjében alapvetően Németország áll, mint az európai politikára legnagyobb befolyással bíró gazdasági nagyhatalom, a legnépesebb európai ország és földrajzi elhelyezkedését tekintve legközpontibb szereplő. A német szélsőjobb és a Kremlin közti összefonódásoknak gazdag szakirodalma van, nemrég lepleztek le a német hatóságok egy puccsterveket dédelgető, rendkívül kiterjedt hálózatot működtető német terrorista csoportot, amelynek a jelek szerint orosz titkosszolgálati kapcsolatai is voltak.

Azt, hogy a német lakosság befolyásolása, dezinformálása az orosz titkosszolgálatok központi törekvése, kvantitatív adatok is alátámasztják. A Microsoft az AI for Good Lab projekt keretében létrehozott egy orosz propagandaindexet (RPI), amely az államilag ellenőrzött orosz hírcsatornák és hírerősítők által generált tartalmak fogyasztásának nyomon követésére szolgál. Az RPI azt méri, hogy ez a propagandaáradat hogyan aránylik egy adott országban a teljes internetes hírforgalomhoz. Az RPI jelenleg Nyugat-Európán belül Németországban a legmagasabb, a regionális átlag több mint háromszorosa.

A Microsoft központi szerepet játszik az orosz kiberfenyegetés elleni védekezésben, különösen Ukrajnában. A cég elnöke november elején jelentette be, hogy 2023-ig meghosszabbítják az Ukrajnának nyújtott technológiai segítséget, ingyenesen. Az Economist szerint ezzel a Microsoft által február óta Ukrajnának nyújtott támogatás mértéke meghaladja a 400 millió dollárt (több mint 150 milliárd forint), ami nagyjából kétszer annyi, mint amennyi hitelt a magyar kormány tervez Ukrajnának nyújtani.

A Microsoft egyik vezető munkatársa egy vonatkozó írásában arra hívja fel a figyelmet, hogy Németországban is főleg német nyelvű oldalak terjesztik az orosz propagandát, a legnépszerűbbek ezek közül az anti-spiegel.ru, uncutnews.ch és a német nyelvű verziója Russia Todaynek (RT), a de.rt.com. A háború elején hangoztatott „denácifikáció" programja is a német lakosság jóérzésű részének szólt legfőképpen (a másik felének az „Ukrajna zsidó állam" szólam lett felkínálva), rájátszva Németország ambivalens történelmi viszonyára Ukrajnával. Németország sok szempontból jó célpont, nagyszámú oroszajkú lakossággal rendelkezik, az Oroszországgal való „kiegyezés" pedig pártokon és korszakokon át közmegegyezés tárgya volt a német lakosságban.

Természetesen nem csak Németország van kitéve az orosz aktív intézkedéseknek, bár vannak országok, ahol ezek kevésbé sikeresek, vagy mert kevésbé csapódik le az energiaválság a lakosságnál (például Spanyolország vagy Franciaország), vagy mert a titkosszolgálatok eredményesebben hárítják el ezeket (az Egyesült Királyság és az Egyesült Államok), vagy egyszerűen csak történelmi okokból (Lengyelország és a Balti államok). Közeli ellenpélda ugyanakkor Csehország, ahol a kormány álláspontjával élesen szembemenő, orosz narratívákkal operáló tüntetések szervezői és támogatói között is bőven találunk olyanokat, akik hosszú ideje támogatói az „orosz ügynek”, vagy visszatérő beszélő fejek orosz hírcsatornákon. Ugyanez igaz Moldovára is, ahol az orosz energiafüggőség a legkritikusabb, és földrajzi, valamint belpolitikai okokból az orosz expanzionizmus a legfenyegtőbb. Ahol a kormány politikája eleve oroszbarát, mint Magyarországon, ott alapvetően nem sok dolguk volna az orosz titkosszolgálatoknak, de azért itt is bőven találunk példát a közvélemény megdolgozása érdekében orosz propagandát terjesztő internetes oldalakra és kamu profilokra.

Füstölgő romok hiányában

Mit jelent győzni egy háborúban, legyen az kiberháború vagy hagyományos fegyveres konfliktus? Bevett válasz erre a kérdésre, hogy egy háborúban akkor győzedelmeskedik egy fél, ha eléri a háborús célját. Tehát nem akkor, ha legyőzi az ellenfelét, mert a háború nem tenisz, a célok ennél összetettebbek. Az orosz fél deklarált céljai ebben a háborúban gyakran változtak, idomultak az aktuális harci helyzethez, de akár az eredeti célokat – Ukrajna teljes elfoglalása, az ukrán vezetés leváltása, és egy orosz bábállam létrehozása –, akár az időközben finomított célokat – az annektált területek feletti ellenőrzés megszerzése – vesszük, Oroszország nem érte el azt, amit akart.

A kiberháború nem független a harctéren folyó háborútól, hanem kiegészíti azt, egyfajta eszköz, a háborús cél elérésére. Ilyen eszköz még az atomfegyverrel való fenyegetés, a cirkálórakéta, vagy a mozgósítás. Az eszközök feladata, hogy stratégiai előnyt hozzanak létre – a stratégiai előny az, ami rákényszeríti az ellenfelet, hogy olyan változtatásokat vagy engedményeket tegyen, amiket egyébként nem tett volna meg. Ebből a szempontból – minden előzetes várakozás ellenére – az orosz kibertámadások rendkívül csekély eredménnyel jártak csak az Ukrajna elleni háborúban. (Könnyen lehet, hogy még évekig nem tudjuk meg, milyen harcok dúltak a kibertérben az orosz–ukrán háború során, füstölgő romok hiányában nehéz átlátni ezt a hadszínteret, még a nyílt forrású hírszerzés mennybemenetelének korában is.)

Ez persze a jövőben még változhat, Oroszország továbbra is jelentős kiberfenyegetést jelent, és nem csak Ukrajna számára. Ha a harctéren nem is mindig Oroszországnál van a kezdeményezés, megvannak az eszközei arra, hogy az ukrajnai hadszintértől elszakadva dolgozzon a háborús céljai elérésén ott, ahol egy szemernyi esélyt lát arra, hogy hatást tud elérni. Ha túl is értékeltük a kiberműveletek jelentőségét, az biztos, hogy ez a dimenziója egy konfliktusnak még kevésbé ismeri a határokat, mint a rakéták.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!