Változnak az internet veszélyei. Nézzük a védekezés fortélyait!

Az internet egyre veszélyesebb hellyé válik azok számára, akik nem védekeznek a legkülönfélébb támadásokkal szemben. Legutóbbi cikkünkben már felhívtuk a figyelmet, hogy több mint 150 ezer féle kártevő ostromolja az internetre kötött számítógépeket, nem is beszélve a hálózati bűnözőkről. Teljes biztonság természetesen nincs, de néhány alapvető óvintézkedés megtétele után mégis viszonylag nyugodt életet élhet a netpolgár.

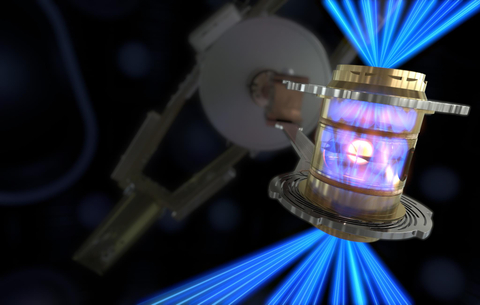

Gondtalan számítógép-használó. A pénzét és az erőforrásait akarják |

A veszélyek mostani környezetét a bot-hálózatok (a vírusokkal megfertőzött és távolról irányíthatóvá tett úgynevezett zombi-gépekből álló hálózatok), a moduláris rosszindulatú programok és a webalkalmazásokat, illetve a böngészőket célba vevő támadások uralják. Amíg a korábbi irányzatokat a válogatás nélküli, hangzatos támadások, például az összetett veszélyforrások és a férgek jellemezték, addig a mai támadások csenden történnek, nehéz őket felfedezni, és nagymértékben célirányosak. A hagyományos, adatrombolásra szolgáló támadások átadták helyüket a kifejezetten adatlopásra készült, gyakran pénzszerzést szolgáló támadásoknak.

A Symantec megmérte a szokásos feladatú – webszerver és asztali gép – újonnan telepített operációs rendszerek megrongálásáig eltelt időt. A webszerverek közül a hibajavítások nélküli Windows 2000 Server esetében kellett átlagosan a legrövidebb idő a veszélyeztetéshez, nagyjából 1 óra 17 perc. Az összes hibajavítással ellátott Windows 2003 Web Edition, valamint a hibajavítás nélküli, illetve azzal ellátott RedHat Enterprise Linux 3 nem került veszélybe. A megvizsgált asztali rendszereknél a hibajavítás nélküli Microsoft Windows XP Professional veszélybe jutásához kellett a legrövidebb idő, 1 óra 12 perc. A Microsoft Windows XP Professional az összes hibajavítással együtt, illetve a SuSE Linux 9 Desktop nem került veszélybe. Ez az eredmény rámutat a hibajavítások lehető leghamarabbi telepítésének fontosságára.

Tavaly a második félévben a sérülékenységek 69 százaléka érintett webalkalmazást, ez 15 százalékos növekedés az előző félévhez képest. A webalkalmazások kezelőfelületül webböngészőt használnak és webszerverekre vannak telepítve. Mint ilyenek, könnyű prédát jelentenek a támadóknak, hiszen a hálózat határát védő eszközök, a tűzfalak a webalkalmazások elérését szolgáló HTTP protokollt átengedik. A Symantec úgy véli, hogy a webalkalmazásokban levő sérülékenységek számának növekedésével azok egyre vonzóbb célpontot jelentenek a támadóknak.

A sérülékenységek számában tapasztalt növekedés miatt a Symantec elkezdte annak a sebességnek a figyelését, amellyel a szervezetek a sebezhető rendszereiket ki tudják javítani. 2005. július 1. és december 31. között átlagosan 6,8 nap telt el egy sérülékenység bejelentése és az azt kihasználó programkód megjelenése között. Ez tavaly az első félévben még hat nap volt. A cég feljegyzései szerint a sérülékenység napvilágra kerülése és a gyártó által megjelentetett hibajavítás között átlagosan 49 nap telt el. Ezeket a tényezőket figyelembe véve a vállalatok és a magánfelhasználók 42 napon át érzékenyek egy esetleges támadásra. Ez a statisztika megerősíti, hogy a rendszerekre amilyen hamar csak lehet, telepíteni kell a hibajavítást.

Az egyik legnagyobb internet-biztonsági vállalkozás, a Symantec jelentése szerint a következőképpen alakultak a legfontosabb trendek:

• Immár két és fél éve a Microsoft SQL Server Resolution Service átmeneti tár túlcsordultató támadás (régebbi nevén a Slammer támadás) volt a leggyakoribb. Az összes támadók 45 százaléka ezt használta.

• A kombinált tűzfal- és behatolásérzékelő adatok szerint napi átlagban 39 támadást hajtanak végre egy webszerver ellen, de a támadások száma csökkenőben van.

• A bothálózathoz tartozó, felismert számítógépek száma mintegy tizezer. Az Egyesült Államokban található a világ legtöbb bottal fertőzött gépe, az ilyen gépek 26 százaléka. A bothálózatok vezérlőszervereinek legnagyobb része, 47 százalék szintén az Egyesült Államokban van. A vezérlőszerverek terén Dél-Korea kilenc százalékkal a második, Kanada pedig hat százalékkal a harmadik.

• Továbbra is az Egyesült Államokból ered a támadások legtöbbje, 31 százalék. Kína hét, az Egyesült Királyság hat százalékkal követi.

• A pénzügyi szolgáltatások területe volt a fő célpont, ezt az oktatás és a kisvállalkozások követték.

• A sérülékenységek nyilvánosságra kerülése és a kihasználásukra írott programkód megjelenése közötti idő durván egy hét.

• Átlagosan 49 nap telik el a sérülékenység megjelenése és az érintett gyártó által ellene készített hibajavítás kiadása között.

• A Symantec fél év alatt közel 11 ezer új Win32 vírust és férget jegyzett fel.

• A közvetlenüzenet-rendszereket célba vevő, rosszindulatú programok 81 százalékát a férgek tették ki.

• A múlt év második felében a Symantec napi átlagban 7,9 millió adathalászati kísérletet észlelt, ami az előző időszakhoz képest 9 százalékkal több.

• A megfigyelt e-mailforgalom 50 százaléka levélszemét (spam) volt, amelnek nagyrésze a pénzügyi szolgáltatásokkal kapcsolatos. A világ levélszemetének 56 százaléka az Egyesült Államokból származik.

Pillantás a jövőbe

• A Symantec azt feltételezi, hogy a számítógépes bűncselekmény elkövetésére szolgáló veszélyforrások változatosabbak és kifinomultabbak lesznek. A titkos, pénzügyi és személyes adatok haszonszerzés céljából való ellopására egyre több kísérlet történik majd.

• A támadók gyakrabban fognak rootkit-technikát használni az óvintézkedések aláaknázására és a felfedezés elkerülésére.

• A Symantec feltételezése szerint a sérülékenységkutatás elüzletiesedése fokozódik, a feketepiaci fórumok szaporodnak és fokozódik a sérülékenységi információk bűnözési célra történő értékesítése.

• A játékkonzolokon, valamint az integrált hang- és adateszközökön várhatóan meg fognak jelenni a nem hagyományos környezetet fenyegető veszélyforrások. A netes játékokra irányuló csalások száma valószínűleg nőni fog.

• A Symantec arra számít, hogy szaporodni fognak az adathalászó üzenetek és a közvetlenüzenet-rendszereken keresztül terjesztett rosszindulatú programok.

• Elképzelhető, hogy a közeli jövőben, amint a támadók a webes alkalmazások és a böngészők sérülékenységeit elkezdik kihasználni, fellendülnek a botok és a bothálózatok.

1. A védelmi stratégia helyezze előtérbe a többféle, egymást átfedő és egymást kölcsönösen segítő védelmi rendszerek használatát, hogy megfelelő védelem legyen bármely technika vagy védelmi módszer valamely ponton való kiesése ellen! Ebbe bele tartozik a víruselhárító, a tűzfal, a behatolást észlelő és elhárító rendszereknek a felhasználói rendszerekre történő telepítése is.

2. Ki kell kapcsolni és el kell távolítani a szükségtelen szolgáltatásokat!

3. Ha egy rosszindulatú program vagy más veszélyforrás megtámadott egy vagy több hálózati szolgáltatást, a javítás megtörténtéig le kell tiltani ezeket a szolgáltatásokat, vagy nem szabad megengedni az ezekhez való hozzáférést!

4. A rendszerek hibajavításai legyenek mindig napra készek, különösen azokon a számítógépeken, amelyeken nyilvános szolgáltatás fut és a tűzfalon át elérhetőe. Ilyen például a HTTP, FTP, levél és DNS szolgáltatás.

5. Szabályozni kell a jelszavak használatát!

6. A levelező szervereket úgy kell beállítani, hogy azok megállítsák vagy eltávolítsák a vírusok terjedésében általános szerepet játszó csatolmányt, így a .VBS, .BAT, .EXE, .PIF és .SCR kiterjesztésű fájlokat tartalmazó leveleket.

7. A fertőzött számítógépeket gyorsan el kell különíteni, hogy ez megakadályozza a szervezethez tartozó további gépek veszélyeztetését! Alaposan elemezni kell a rendszert, majd megbízható adathordozóról állítsuk helyre a számítógépeket!

8. Az alkalmazottakat meg kell tanítani arra, hogy nem várt és ismeretlen, vagy nem megbízható helyről érkezett csatolmányt ne nyissanak meg! Amíg nem ellenőrizték, hogy fertőzött-e egy internetről letöltött program, addig ne indítsák el!

9. Gondoskodni kell a vészhelyzeti eljárásról! Ehhez az esetleges sikeres támadás vagy katasztrofális adatvesztés esetén az elveszett vagy megrongálódott adatok helyreállítása érdekében hozzátartozik a mentést készítő és helyreállító megoldás megléte is.

10. A vezetőség legyen tisztában a védelemhez szükséges költségekkel!

11. A védelmet ellenőrizni kell, hogy biztosak lehessünk a megfelelő szabályozás működése felől!

12. A kém- és a reklámszoftverek a fájlmegosztó programokkal, az ingyenes letöltésekkel, a szabadszoftverekkel vagy az ingyen kipróbálható szoftverekkel (shareware), illetve az e-mailekben levő linkekre kattintással, vagy a közvetlenüzenet-rendszerek felhasználói programjaival egyaránt önműködően fel tudnak települni a számítógépekre. Gondoskodni kell róla, hogy csak a szervezetnél jóváhagyott alkalmazások legyenek az irodai gépekre telepítve!

1. A rosszindulatú programokkal és más veszélyekkel szemben elérhető legnagyobb mértékű védelem érdekében használjunk olyan internetvédelmi megoldást, amely a víruselhárítást, a tűzfalat, a behatolásérzékelést és a sérülékenységkezelést egyesítve tartalmazza!

2. Gondoskodni kell róla, hogy a védelmi javítások napra készek legyenek és minden sebezhető alkalmazásra időben fel legyenek telepítve!

3. Ügyelni kell rá, hogy a jelszavak betűk és számok keverékéből álljanak! Nem jó a szótári szavak használata! Gyakran kell cserélni a jelszavakat!

4. Soha ne nézzünk meg, nyissunk meg vagy indítsunk el semmilyen e-mailcsatolmányt, kivéve, ha azt vártuk valahonnan, és tudjuk, hogy mire szolgál!

5. Rendszeresen frissítsük a vírusirtó azonosítóit! A legfrissebb vírusazonosítók feltelepítésével megvédhetjük a számítógépünket a legújabb, „vadon tenyésző” vírusok ellen.

6. Minden számítógépezőnek tudnia kell, hogyan lehet felismerni a számítógépes beugratásokat és az adathalászatot! A beugratások többnyire hamis figyelmeztető e-mail formájában, „küldd tovább minden ismerősödnek” felszólítás kíséretében terjednek és becsapós szakmai zsargonnal próbálják ijesztgetni és félrevezetni a felhasználókat. Az adathalászó csalások jóval rafináltabbak. Az e-mailben gyakran érkező, adathalászó átverés látszólag egy valódi szervezettől származik, és arra akarja rávenni a felhasználót, hogy bankkártyaszámát vagy más, titkos információját adja meg egy olyan webhelyen, ami a valódi szervezetéhez hasonlít. Ajánlatos elgondolkodni azon, ki is az információ feladója, és meggyőződni arról, hogy megbízható-e a forrás. A legjobb, ha egyszerűen töröljük az ilyen e-mail-eket.

7. A számítógépes bűnözés megfékezését azzal segíthetik a magánfelhasználók, hogy kinyomozzák és jelentik a behatolókat. A Symantec Security Check által nyújtott nyomozó szolgáltatás segítségével a felhasználó gyorsan azonosíthatja a feltételezett támadó helyét és továbbíthatja ezt az információt a támadó internetszolgáltatójához vagy a helyi rendőrséghez.

8. Legyünk tisztában a reklám- és kémszoftverek közötti különbséggel! A reklámszoftvereket gyakran használják jogba nem ütköző módon, rendszerint jóindulatú céllal marketing adatgyűjtésre. A kémszoftvereket viszont bűnös szándékkal, például a személyazonosság ellopására használják.

9. A kém- és a reklámszoftverek a fájlmegosztó programokkal, az ingyenes letöltésekkel, a szabadszoftverekkel vagy az ingyen kipróbálható szoftverekkel (shareware), illetve az e-mailekben levő linkekre kattintással, vagy a közvetlenüzenet-rendszerek felhasználói programjaival egyaránt önműködően fel tudnak települni a számítógépre. Ezért a felhasználóknak tájékozottnak kell lenniük, és meg kell válogatniuk, mit telepítenek fel a számítógépükre.

10. Nem szabad csak úgy, egyszerűen rákattintani a végfelhasználói licencszerződésnél (EULA) az „Elfogadom” gombra! Némely kém- és reklámszoftver a licencszerződés elfogadását követően, vagy az elfogadás következményeként telepítődhet. Alaposan végig kell olvasni a licencszerződést, hogy mit ír a titkosságról! A szerződésben világosan benne kell lennie, hogy mit tesz a termék, és lehetőséget kell nyújtania az eltávolításra.

11. Óvakodjunk az olyan programoktól, amelyek reklámokat dobnak fel a kezelőfelületre. Sok kémszoftver azt figyeli, hogy miként reagálunk az ilyen reklámokra, és jelenlétük veszélyt jelent. Ha a program kezelőfelületén reklámok láthatók, akkor lehetséges, hogy kémszoftverrel állunk szemben.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!