Kiberbiztonsági szakemberek szerint a váltságdíjat gyanúsan gagyi módszerrel akarták behajtani a Petya zsarolóvírus új variánsát terjesztő hackerek, ami egy rendkívül rossz előjelnek tekinthető. A cél ugyanis, úgy tűnik, nem a pénzbehajtás lesz, ahogy már a Petya sem igazán zsarolni akar. Hanem rombolni.

Azután, hogy a WannaCry vírus több százezer gépet fertőzött le bő egy hónappal ezelőtt, hétfőn egy másik zsarolóvírus, a Petya is támadni kezdett. Alig két nappal később, szerdán már fel is bukkant egy faék egyszerűségű megoldás, amivel megállítható a rosszindulatú kód terjedése. Ezen a ponton fel is lélegezhetnénk, hiszen megszültett az ellenszer, minden mehet tovább a megszokott medrében. A kiberbiztonsági szakembereknek azonban már nem ennyire felhőtlen az örömük. Úgy is mondhatjuk, nagyon rossz előérzetük van.

Nicholas Weaver kiberbiztonsági kutató szerint a Petya lényege nem az volt, hogy nagy kárt okozzon, az csupán egy teszt volt valamihez, ami minden eddiginél rosszabb lesz – írja KrebsOnSecurity blogjában Brian Krebs biztonsági szakértő. A szakember mindezt arra a tényre alapozza, hogy más zsarolóvírusokhoz képest a fizetésre szolgáló “útvonal” rendkívül egyszerűen, mondhatni "bénán" volt kitalálva.

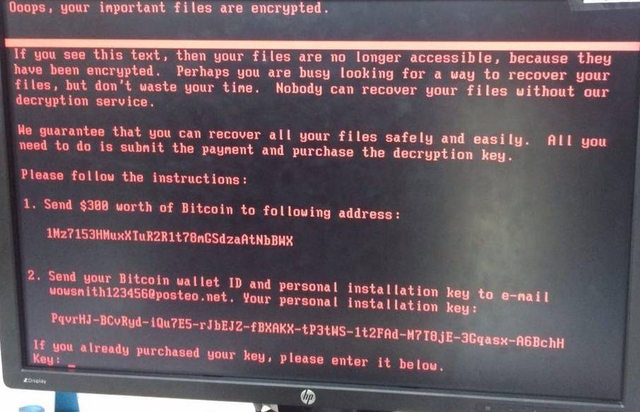

Az ilyen vírusok esetében az összeget mindig Bitcoinban, egy minden felhasználó számára egyedileg létrehozott Bitcoin-számlára kérik a hackerek – a visszakövetés ezért is szinte lehetetlen. A kommunikáció ráadásul a teljes anonimitást kínáló Tor böngészőn keresztül történik. Ebben az esetben azonban egyetlen e-mail-cím volt megadva a kapcsolattartásra, amit szinte azonnal le is lőttek, emiatt pedig a fertőzött gépek tulajdonosai sem tudták felvenni a kapcsolatot a kiberbűnözőkkel.

Hasonló véleményen van a grugq álnéven ismert kiberbiztonsági szakértő is, aki szerint a Petya nem a pénzszerzésre volt jó, hanem arra, hogy a hackerek teszteljék a vírus terjedési sebességét.

De honnan jött?

Arról egyelőre keveset lehet tudni, hogy a vírus honnan indult ki, a kiberbiztonsági szakemberek azonban egyre inkább úgy vélik, hogy egy kis ukrán tech cég MeDoc nevű pénzügyi szoftvere jelentheti a ground zerót.

A feltételezések szerint a programhoz tartozó frissítésekben rejthették el a hackerek a rosszindulatú kódot, ami így a telepítés után képes volt fertőzni. A cég ugyanakkor mindezt egy hosszú blogposztban cáfolta, mert mint írják, a frissítés már június 22-e óta elérhető volt a weboldalukon, a vírus viszont csak június 27-én indult útjára.

A BBC által idézett Alan Woodward, a Surrey Egyetem kutatója szerint ha valóban így indult útjára a vírus, az azért is rendkívül veszélyes, mert a szoftvergyártó cégek biztonsági okokból folyamatosan propagálják a frissítések letöltését, amihez ma már a felhasználók sem kellenek, ugyanis automatikusan történik meg. Mivel ez egy nagyon komolyan ellenőrzött folyamat, ezért a szakemberek úgy gondolják, a hackerek nem vehetik át az irányítást fölötte. Most úgy tűnik, mindez csupán illúzió.

Mikko Hypponen, az F-Secure biztonsági szakértője szerint ugyanakkor a fertőzött cégek közül néhány valóban a MeDocot használja. A férfi szerint a Petya a WannaCry-hoz hasonlóan a Windows gyenge pontjait használja ki, és azokra a hackerszoftverekre épít, amit korábban az Egyesült Államok Nemzetbiztonsági Ügynökségétől (NSA) loptak el. Hogy pontosan mit is csinál, arról itt írtunk korábban.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!