Vírus TOP: fontos a Windowst frissíteni!

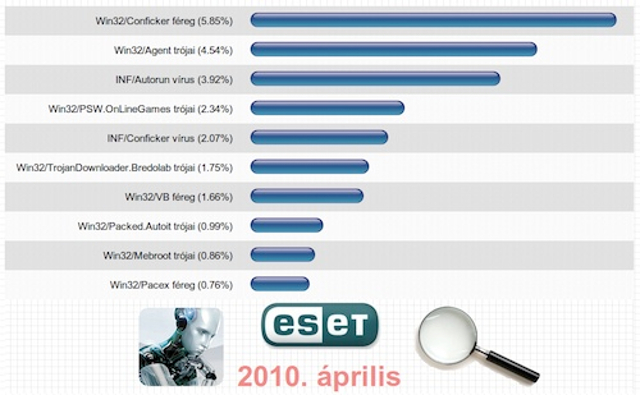

Az ESET minden hónapban összeállítja a Magyarországon terjedő számítógépes vírusok toplistáját, melynek elemzése...

Az ESET minden hónapban összeállítja a Magyarországon terjedő számítógépes vírusok toplistáját, melynek elemzése tanulsággal szolgálhat a felhasználók számára. A magyar lista első helyét 2009. október óta a Conficker féreg tartja, amely az operációs rendszer frissítéseinek hiányát, a gyenge admin jelszavakat és az automatikus futtatás lehetőségét kihasználva terjed.

Más országokban hasonló a helyzet: a Conficker Angliában, Finnországban és Németországban is hónapok óta az első helyen áll a vírustoplistákon. Ha figyelembe vesszük, hogy a vírusirtó cégek és a Microsoft hány figyelmeztetést, technikai útmutatót és frissítést adtak ki az elmúlt fél évben, csak az a kép rajzolódhat ki ebből, hogy a felhasználók jelentős hányadát egyáltalán nem érdekli a számítógépe biztonsága.

Sereghajtó új szereplők

Az áprilisi toplistán új szereplőként két trójai és egy féreg jelent meg. Egyikük ismerős lehet: a Win32/Mebroot trójai 2009 júliusában már bekerült a 10 legfertőzőbb vírus közé. Akkor sem szerettük túlságosan: mivel törölheti a merevlemez partíciós tábláját, adatvesztést okozhat.

A toplistára most felkerülő Win32/Pacex féreg érdekessége, hogy néhány változata rootkit komponenssel is rendelkezik. A Pacex így működése során fájlokat rejt el a fájlkezelő alkalmazások elől, még akkor is, ha ezek az állományok nincsenek ellátva rejtett attribútummal. Ezen kívül hátsó ajtót is nyit a megtámadott gépen, majd távoli weboldalhoz kísérel meg csatlakozni, ahonnan további kártékony kódokat tölt le, illetve frissíti magát.

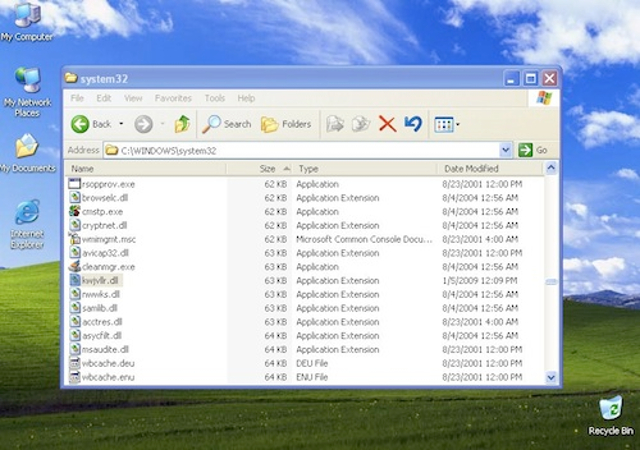

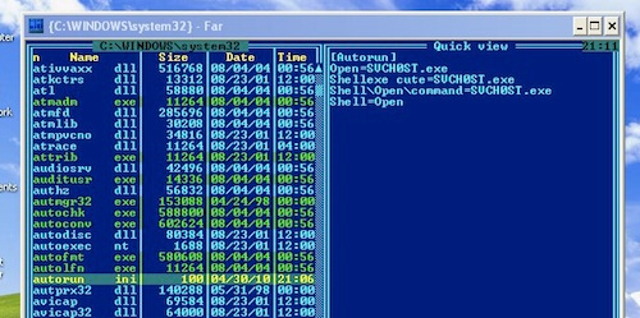

A Win32/Packed.Autoit trójai fájlokat hoz létre a C:\Windows\System32 mappában, és a kártékony .exe fájlok automatikus lefuttatásához külön rendszerbejegyzéseket is készít. Működése során szintén hátsó ajtót nyit a megtámadott gépen, majd több különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

Áprilisi toplista

Az ESET több százezer magyarországi felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2010 áprilisában az alábbi 10 károkozó terjedt a legnagyobb számban. Ezek együttesen az összes fertőzés 24.74%-ért voltak felelősek.

1. Win32/Conficker féreg

Elterjedtsége az áprilisi fertőzések között: 5.85%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válnak a megfertőzött számítógépen.

A számítógépre kerülés módja: változattól függően a felhasználó maga telepíti, vagy pedig egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat hordozható a külső meghajtó fertőzött Autorun állománya miatt.

2. Win32/Agent trójai

Elterjedtsége az áprilisi fertőzések között: 4.54%

Működés: Ezzel a gyűjtőnévvel azokat a rosszindulatú kódokat jelöljük, amelyek a felhasználók információit lopják el. Jellemzően ez a kártevőcsalád mindig ideiglenes helyekre (például Temp mappa) másolja magát, majd a rendszerleíró-adatbázisban elhelyezett kulcsokkal gondoskodik arról, hogy minden indításkor lefuttassa saját kódját. A létrehozott állományokat jellemzően .dat illetve .exe kiterjesztéssel hozza létre.

A számítógépre kerülés módja: a felhasználó maga telepíti.

3. INF/Autorun vírus

Elterjedtsége az áprilisi fertőzések között: 3.92%

Működés: Az INF/Autorun egyfajta gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul.

A számítógépre kerülés módja: fertőzött adathordozókon (akár MP3-lejátszókon) terjed.

4. Win32/PSW.OnLineGames trójai

Elterjedtsége az áprilisi fertőzések között: 2.34%

Működés: Ez a kártevőcsalád olyan trójai programokból áll, amelyek billentyűleütés-naplózót (keylogger) igyekszenek gépünkre telepíteni. Az ide tartozó károkozóknak rootkit komponense is van, amelynek segítségével igyekszik állományait, illetve működését a fertőzött számítógépen leplezni, eltüntetni. Ténykedése jellemzően az online játékok jelszavainak ellopására, majd a jelszóadatok titokban történő továbbküldésére fókuszál. A bűnözők ezzel a módszerrel jelentős mennyiségű lopott jelszóhoz juthatnak hozzá, amelyeket aztán alvilági csatornákon továbbértékesítenek.

A számítógépre kerülés módja: a felhasználó maga telepíti.

5. INF/Conficker vírus

Elterjedtsége az áprilisi fertőzések között: 2.07%

Működés: Amennyiben böngészés során az autorun.inf fájl valamely egység főkönyvtárába kerül, akkor a betöltő eléri, hogy a kártevő kódja induljon el. Vagyis az INF/Confickernek az a szerepe, hogy betöltse magát a Win32/Conficker kártevőt.

A számítógépre kerülés módja: fertőzött weblapról, vagy külső eszközön keresztül.

6. Win32/TrojanDownloader.Bredolab trójai

Elterjedtsége az áprilisi fertőzések között: 1.75%

Működés: A Win32/TrojanDownloader.Bredolab.AA egy olyan trójai program, mely távoli oldalakról további kártékony kódokat tölt le és hajt végre. Futása közben a Windows, illetve a Windows/System32 mappákba igyekszik új kártékony állományokat létrehozni. Emellett a Registry adatbázisban is kulcsokat készít, illetve módosít a biztonságitámogatás-szolgáltató (SSPI - Security Service Provider Interface) szekcióban. Ez a beállítás felel eredetileg a felhasználó hitelesítő adatainak továbbításáért az ügyfélszámítógépről a célkiszolgálóra.

A számítógépre kerülés módja: a felhasználó tölti le és futtatja.

7. Win32/VB féreg

Elterjedtsége az áprilisi fertőzések között: 1.66%

Működés: A VB.EL (vagy más néven VBWorm, SillyFDC) féreg hordozható adattárolókon és hálózati meghajtókon terjed. Fertőzés esetén megkísérel további káros kódokat letölteni az 123a321a.com oldalról. Automatikus lefuttatásához módosítja a Windows Registry HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run bejegyzését is. Árulkodó jel lehet a sal.xls.exe állomány megjelenése a C: és minden további hálózati meghajtó főkönyvtárában.

A számítógépre kerülés módja: fertőzött adattároló (USB kulcs, külső merevlemez stb.) csatlakoztatásával terjed.

8. Win32/Packed.Autoit trójai

Elterjedtsége az áprilisi fertőzések között: 0.99%

Működés: A Win32/Packed.Autoit fájlokat hoz létre a C:\Windows\System32 mappában különböző neveken, például autorun.inf, winlog0n.exe, svch0st.exe. A kártékony EXE fájlok automatikus lefuttatásához külön Registry bejegyzéseket is készít. Működése során hátsó ajtót nyit a megtámadott gépen, több különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

A számítógépre kerülés módja: a felhasználó maga telepíti

9. Win32/Mebroot.K trójai

Elterjedtsége az áprilisi fertőzések között: 0.86%

Működés: A Win32/Mebroot.K trójai elsődleges célja, hogy további számítógépeket fertőzzön meg. Ehhez az ideiglenes (Temp) mappában létrehoz egy .tmp nevű fájlt, valamint a rendszerleíró adatbázisba számos bejegyzést hoz létre, illetve módosítja azokat, ha már léteznek. Ezenkívül megkísérel a google.com webcímre is csatlakozni. Működése során tönkreteszi a merevlemez partíciós tábláját.

A számítógépre kerülés módja: a felhasználó maga telepíti.

10. Win32/Pacex féreg

Elterjedtsége az áprilisi fertőzések között: 0.76%

Működés: A Win32/Pacex féreg fertőzése során különböző DLL, EXE és BAT fájlokat hoz létre a C:\Windows\System32 mappában, majd a rendszerleíró-adatbázisban elhelyezett Registry kulcsokkal gondoskodik arról, hogy minden rendszerindításkor lefuttassa saját kódját. Működése során hátsó ajtót is nyit a megtámadott gépen, távoli weboldalhoz is megkísérli a csatlakozást, és arról további kártékony kódokat, illetve saját újabb verzióját tölt le.Egyes változatai a jelszavakra is veszélyt jelentenek, mivel ezeket is összegyűjtik a megtámadott gépen. Az .AE verzió pedig Rootkit komponenssel is rendelkezik, működése során fájlokat rejt el a fájlkezelő alkalmazások elől, még akkor is, ha ezek nincsenek ellátva rejtett attribútummal.

A számítógépre kerülés módja: internetről vagy fertőzött levélmellékletben

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!