A személyes emlékek az otthoni felhasználók esetében gyakran legértékesebb adatokat, a családi fotó- vagy videógyűjteményt jelentik. Amely egyre többször célpontja a zsarolóvírusok (ransomware-ek) terjesztőinek. Miközben ezek a magánszemélyeket érintő esetek is egyre gyakoribbak, mégsem tömegesek annyira, hogy komoly biztonságtudatossági fejlődést tapasztaljunk. A Garmin-eset viszont az eddigieknél is több átlagember figyelmét hívta fel az évek óta tomboló zsarolóvírus jelenségre. Ami egyébként korántsem mondható újdonságnak.

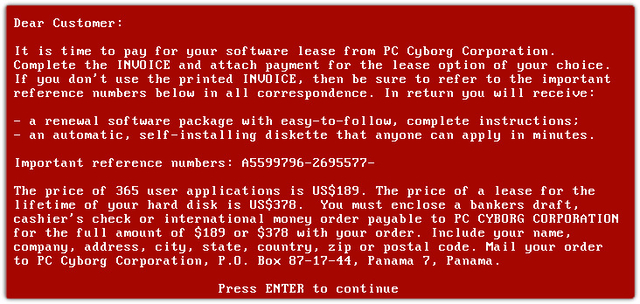

Az első próbálkozás még kézműves ransomware volt, floppys terjesztéssel. 1989-ben egy szégyenlősen csak AIDS-nek elnevezett vírus próbálta rávenni az áldozatait egy panamai bankszámlára utalásra. (A panamai bankszámla volt a korabeli bitcoin, vagyis egy megoldás "lekövethetetlen" pénzügyi tranzakcióra.) Ez valójában egy trójai volt, sőt, analóg trójai, a terjesztésére még az igazi postát használta – levélben küldte el a floppykat áldozatainak – a projektet nem túl alaposan végiggondoló, egyébként biológus foglalkozású wannabe hacker. Ez persze még gyenge próbálkozás volt, és aztán sok éven át a vírus készítők elsődleges célja vagy az öncélú rombolás, károkozás vagy a hírnév, illetve a hackerközösségben kivívott elismerés volt.

Az egyre értékesebb adatvagyonok felhalmozódása – melybe beletartoznak az otthoni gépen lévő fájlok, emlékek –, illetve az anonim pénzügyi tranzakciókra lehetőséget biztosító kriptovaluták megjelenése kellett hozzá, hogy hosszú évek után egy sokkal fejlettebb formájában újra megjelenjen, majd tömegesen elterjedjen az illegális bevételszerzésnek ez a formája. A helyzet az, hogy annyira működik a modell, hogy az újbóli megjelenése óta szinte töretlen a "sikere". Ez odáig fajult, hogy már nemcsak zsarolóvírusokkal közvetlenül bevételért kampányokat indító csapatokról tudunk, hanem már a zsarolóvírus-gyártás, illetve szolgáltatásként árusítás is évek óta nagyüzemben folyik.

Sörétes puskával vadászni

A modell többek között azért tud töretlenül életképes maradni, mert óriási a célcsoport. És hiába pattannak le a jól védett rendszerek jelentős részéről ezek a támadások, a maradék kisebb hányad még mindig hatalmas bevétellel kecsegtet. A módszer a sörétes puskás vadászathoz hasonló: egyszerre lőnek tömegekre. Ennek egyik módja a weboldalak feltörése, melyek aztán maguktól terjesztik látogatóiknak a rosszindulatú programot, valamint a tömeges e-mailben küldött csatolmány. Ez utóbbi messze a legnépszerűbb módszer, melynek hatékonyságát növeli, hogy egy megfelelő szakértelemmel felépített védelmen is átcsusszanhat egy-egy ilyen támadást kezdeményező email, aminek aztán a felhasználó kezében van a sorsa. Ha sikerül őt megvezetni és rávenni a kattintásra/letöltésre, akkor máris veszélyesen közel került az áldozattá váláshoz. (Persze itt még számos védelmi vonal megakadályozhatja a bajt, de a támadók újabb és újabb módszerekkel igyekeznek ezeket kicselezni.)

Azt pedig az elmúlt évek tapasztalatai alapján láthatjuk, hogy

habár a védelem szempontjából az átlag otthoni felhasználók sokkal kiszolgáltatottabb helyzetben vannak, mint a nagyvállalati környezetben, mégis sorra esnek el cégóriások is a ransomware háborúban.

A legutóbbi nagy médiavisszhangot kapott eset, a Garmin elleni támadás, a teljes cég napokra megbénulásához vezetett, beleértve ebbe még a telefonos elérhetőségüket is. Talán már felesleges is elemezni, hogy mit jelent ez üzletileg egy ekkora felhasználói bázissal rendelkező vállalatnak, mert mindenki beláthatja, hogy óriásit.

De mi is történik ilyenkor?

A helyzet otthoni felhasználó esetén általában szomorúan egyszerű: a túszul ejtett, azaz a zsarolóvírus által titkosított adatokról nincs mentés, csupán reménykedni lehet, hogy a személyesen értékes állományainkhoz újra hozzáférést biztosító kulcsokat a megfizetett váltságdíj ellenében – amelyből sokszor lehet alkudozni a meglepően gördülékenyen működő "ügyfélszolgálaton" – megkapja az ember. Erre persze a fizetés még nem garancia, ahogy arra sem, hogy a kulcsok birtokában egy átlagfelhasználó képes dekódolni a titkosított adatokat.

Vállalati környezetben a helyzet súlyosságától függően akár hetekbe is beletelhet a közvetlen tűzoltási feladat, az incidenskezelés első fázisát követő helyreállítás – feltételezve, hogy minden szükséges rendszerelemről van olyan mentés, ami még nem fertőződött meg. Ez sincs ingyen, sőt. A helyreállítási munkálatok költsége az incidens miatti esetleges leállás okozta bevételkieséssel együtt tetemesre rúghatnak. A 2017 nyarán károkat okozó NotPetya esetében egyes cégeknél hónapok estek ki a teljes helyreállításig, és mivel köztük volt a világ legnagyobb konténerszállítmányozó cége, a saját veszteségükön túl számtalan ügyfelüknél jelentkeztek károk.

Itt már dollárszázmilliókról beszélünk.

Ezek az esetek jól példázzák, hogy jól védett infrastruktúra esetén sem zéró a kockázat.

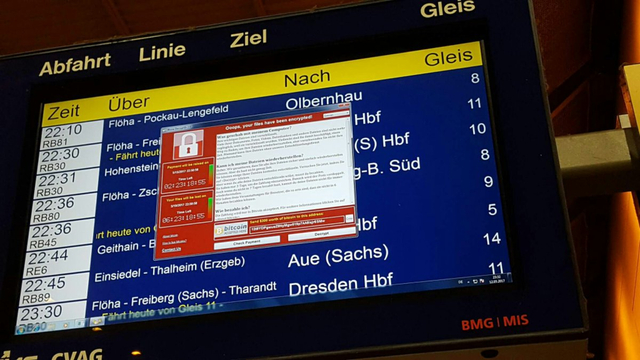

A jelenség kapcsán érdemes megemlíteni, hogy amellett, hogy a tényleges tevékenységet (az adatok titkosítását) végző szoftver számtalan formában létezik és folyamatosan fejlődik, igen fontos segédprogrammal is képesek összekapcsolni. Előfordult már, például a WannaCry és NotPetya esetében, hogy a támadók egy kormányügynökség által fejlesztett támadási módszert, azaz kiberfegyvert loptak el és használtak ahhoz, hogy az áldozatok eszközeire juttassák a zsarolóprogramot. Miközben joggal feltételezhetjük, hogy általában sem magánszemélyként, sem nagyvállalatként nem vagyunk célpontjai ilyen eszközöknek, ebben sajnos sem most, sem a jövőben nem igazán lehetünk biztosak – hiszen amint bűnözők kezébe kerülnek ezek a technikák, eszközök, azonnal következhet az illegális célokra való felhasználásuk.

További aggodalomra ad okot, hogy megjelentek a kifejezetten ipari vezérlőket üzemeltető rendszereket támadó változatok, illetve kampányok. Egy ilyen rendszer ellen indított kibertámadás a gazdasági károkon túl a kritikus infrastruktúrák – víz- és áramellátás, kommunikáció – megbénításával az adott ország/régió teljes társadalmát károsan érintő következményekkel járhat. Még ennél is szomorúbb, hogy kórházak, egészségügyi központok is célpontok, és még a vírushelyzet sem hozott tűzszünetet ezen a fronton. Azt pedig 2017 nyarán megtapasztalhattuk, hogy milyen az, amikor műtétekre előkészített betegeket küldenek haza a zsarolóvírus által megbénított kórházi rendszerek miatt.

Merre tartunk? Mit tehetünk?

Az egyik oldalról egészen világos: a kiberbűnözők számára sem célpontban, sem időpontban nincs tabu. A kecsegtető haszon továbbra is motiválni fogja mind az átlagemberek, mind a nagyvállalatok irányában történő támadásokat. A helyzeten változtatni (javítani) a másik oldalról lehet. Az átlagfelhasználók biztonságtudatosságának növelésével, illetve a vállalatok, szervezetek rendszereinek megerősítésével, valamint annak a ténynek az elfogadásával, hogy a védelem mellett fel kell készülni a majdan bekövetkező incidens kezelésére is.

A felhasználók képzése terén egy jó gyakorlat lehet, ha a megszokott vállalati oktatásokon túl lehetőséget biztosítunk nekik a privát online életüket érintő képzésre is. Egyfelől a motiváció ezen a téren személyesebb, másrészt az ezzel elért biztonságtudatos gondolkodás nem áll meg magánfelhasználói szinten: egy otthon tudatosabb felhasználó ösztönösen jobban figyel a munkájával kapcsolatos online tevékenységei során is.

A nagyvállalati szinten fentebb említett kettős felkészülés a siker kulcsa: tudatosan tervezett, felépített és menedzselt többszintű védelem mellett felkészülés a bármikor bekövetkező incidensre. Ez egy külön szakterület, forgatókönyvek kidolgozásával, gyakorlatokkal, folyamatos készenléttel, ami ugyan energiában és anyagi ráfordításban is újabb tétel, de a támadások okozta közvetlen károk, valamint az üzlet akár hetekre történő megállása mellett még mindig a tűzoltórendszer és az ingatlan leégése közötti választáshoz hasonlítható. Azt pedig talán már senki sem vitatja, hogy a digitális gyújtogatók még jó ideig köztünk lesznek.

Kovács Zoltán a PwC Magyarország kiberbiztonsági szolgáltatásokért felelős csapatának incidenskezelési vezetője.

Ha máskor is tudni szeretne hasonló dolgokról, lájkolja a HVG Tech rovatának Facebook-oldalát.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!