A Cambridge-i Egyetem biztonsági kutatója állítja, száz dolláros ráfordítással megoldható az, amiért az FBI legalább egymillió dollárt fizetett.

Ismét a hírek közé került az FBI vs. Apple ügy, amelyről már azt hittük, lezárult. Legutóbb viszont arról hallhattunk, hogy beperelték az FBI-t, mert nem hozta nyilvánosságra, milyen módszerrel jutott az adatokhoz, most viszont egy biztonsági kutató állítja, pénzkidobás volt mintegy 1,3 millió dollárt fordítani erre , ugyanis ennek a töredékéért is célt érhettek volna.

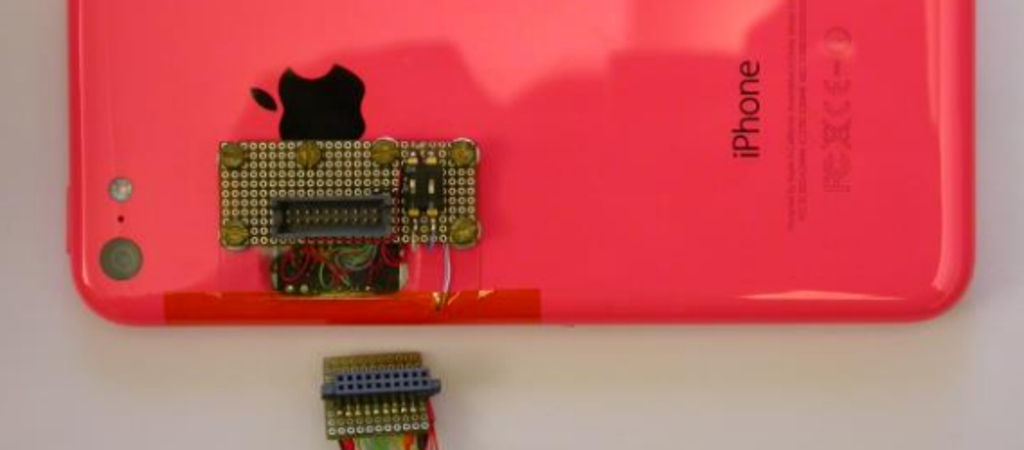

Sergei Skorobogatov, a Cambridge-i Egyetem kutatója egy tudományos jelentésben publikálta is eljárásának részleteit, amellyel viszonylag egyszerűen hozzáfért egy kódolt iPhone 5C adataihoz – ez a módszer az FBI-nak is segíthetett volna. A NAND Mirroring nevű technikával a kutató már korábban is megkereste az FBI-t, azonban azzal utasították el, hogy a dolog nem működik, és inkább kifizettek másnak egy óriási összeget. Skorobogatov szerint az FBI nemcsak rosszul értékelte az eljárást, hanem teljesen feleslegesen költötte az adófizetők pénzét.

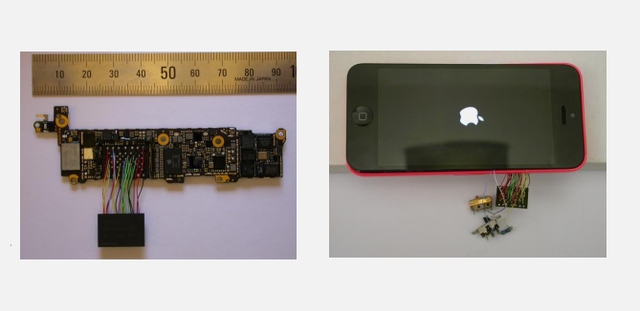

A NAND Mirroring technika – állítja a fejlesztője – nem igényel különleges és bonyolult eszközöket, minden hozzá szükség alkatrész kapható a boltokban. Hogy ezt demonstrálja, ilyen eszközökkel tört fel egy iOS 9.3-at futtató iPhone 5c-t. Az eljárás során óvatosan eltávolította a NAND memóriachipet a telefon alaplapjáról, majd a tartalmát egy speciális teszt áramkörre másolta, többször is. Ezután egy szoftvert futtatott, amelyik a brute force módszerrel próbálta megszerezni a jelszót, ami végül sikerült is. A kutató szerint 20 óra alatt mindenképpen hozzá lehet jutni egy négydigites kódhoz, a hatdigites biztos feltöréséhez néhány hétre van szükség.

Az eljárás az iPhone 5s-en és az iPhone 6 készülékeken is működik, amelyek hasonló NAND flash memóriát használnak, de adaptálható a módszer másféle NAND-ot használó iPhone-okra is.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!