A Backdoor.Makadocs a Google Dokumentumokat használja a központtal való kapcsolattartáshoz, detektáló algoritmusa pedig még a Microsoft meg sem jelent rendszereit is felismeri - írja a HWSW.

A Symantec biztonsági cég kutatási tájékoztatóját idéző szaklap szerint a malware egyelőre csak adatokat gyűjt a megfertőzött számítógépekről, IP-címet, hosztnevet és az operációs rendszer verzióját. A rosszindulatú alkalmazás már a Windows Server 2012-re és Windows 8-ra is tartalmaz detektáló algoritmust, ami legalábbis meglepő, az elfogott példányt ugyanis még a rendszer piaci rajtja előtt szerezte be a Symantec.

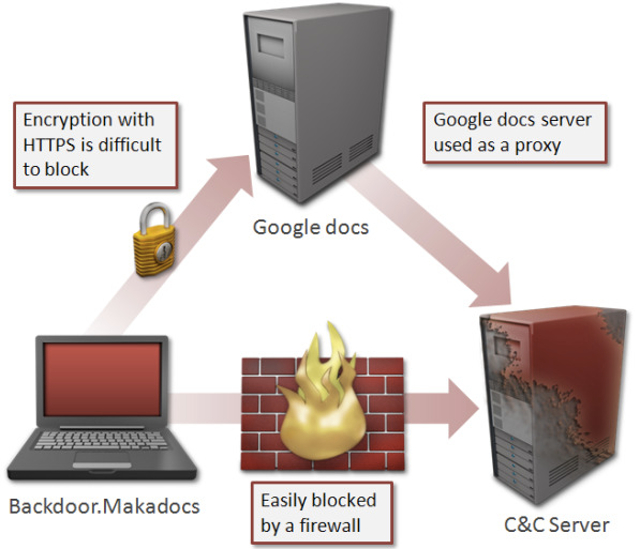

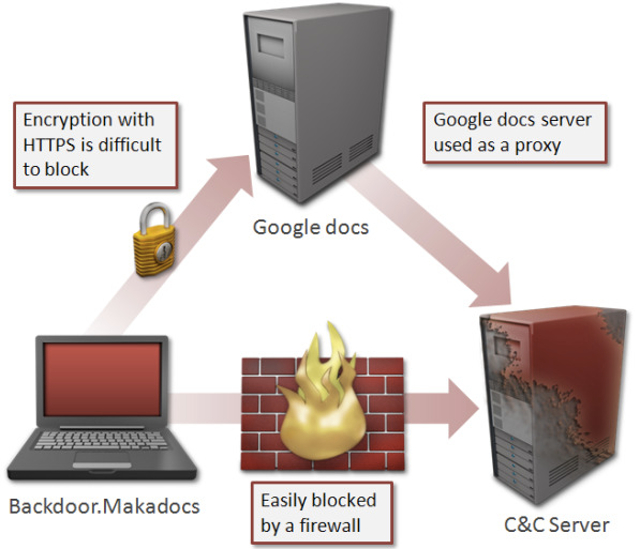

A kártevő különlegessége, hogy a vezérlő kiszolgálóval a Google Docs-on keresztül tartja a kapcsolatot - írja a HWSW. A lap cikke szerint ez nagyon megnehezíti detektálását és blokkolását, a kimenő csatlakozás ugyanis gyakorlatilag nem különböztethető meg a legitim, a Google felé folyó normális forgalomtól.

A kártevő különlegessége, hogy a vezérlő kiszolgálóval a Google Docs-on keresztül tartja a kapcsolatot - írja a HWSW. A lap cikke szerint ez nagyon megnehezíti detektálását és blokkolását, a kimenő csatlakozás ugyanis gyakorlatilag nem különböztethető meg a legitim, a Google felé folyó normális forgalomtól.

A Backdoor.Makadocs kapcsolattartási útvonala

Symantec

A Symantec kutatása szerint egyébként a Backdoor.Makadocs a terjedéshez is dokumentumokat használ, RTF kiterjesztésű szöveges fájlokat. A biztonsági cég mérnökei szerint a kártevő semmilyen biztonsági rést nem használ ki, egyszerűen "social engineering" támadást hajt végre: felkelti a felhasználó érdeklődését és ráveszi egy állomány letöltésére és futtatására, amely telepíti a kártevőt a számítógépre.

Ajándékozz éves hvg360 előfizetést!

Ajándékozz éves hvg360 előfizetést!